|

|

Скрытие фрагментов данных

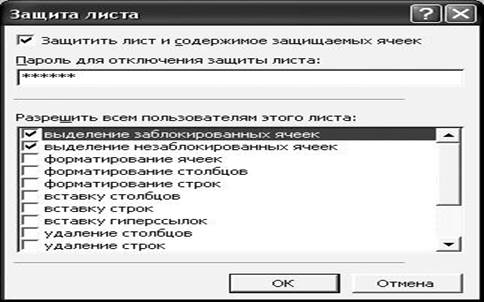

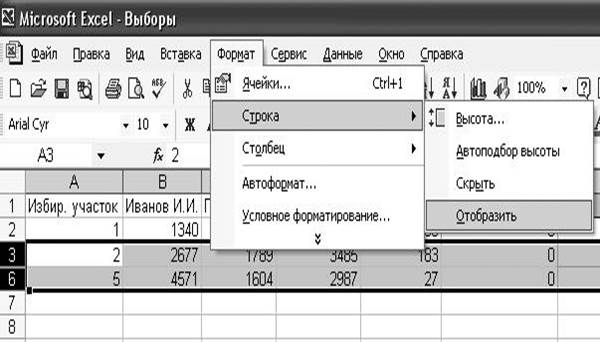

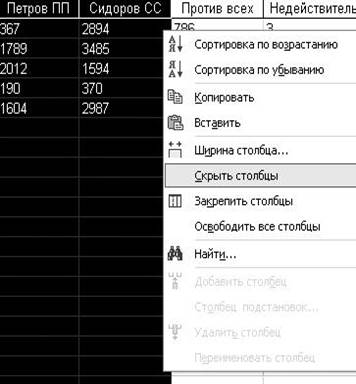

На рис. 12 – 15 видно, что пароли при вводе заменяются звездочками. И это не зря! Если бы вводимые символы были видны, пароль можно было бы подглядеть. А так, в лучшем случае, можно узнать только длину пароля (количество символов). Такие меры предосторожности обращают внима- ние каждого пользователя на необходимость защиты открытых файлов от несанкционированного чтения. Для этого в Excel и Access предусмотрено, например, скрытие столбцов (полей). На рис. 18 показано скрытие одного столбца в Excel, хотя можно скрывать произвольное число столбцов и, следовательно, все столбцы. Процедура скрытия предварительно выделенных столбцов14реализуется через динамическое (рис. 18) или статическое (Формат/Столбец/Скрыть) меню. Если после скрытия столбцов защитить лист (Сервис/Защита/ Защитить лист), да еще с паролем (рис. 19), со стороны злоумышленника потребуются серьезные усилия, чтобы прочитать скрытую информацию. В Excel можно скрывать не только столбцы, но и выделенные строки: в статическом меню – Формат/Строка/Скрыть), в динамическом меню - Скрыть. Технология скрытия та же, что и при скрытии столбцов. Можно скрывать формулы в ячейках (выделенные ячейки на рис. 20), если неже- лательно, чтобы их читали «не посвященные в тайны Мадридского двора».

14 Выделять можно и фрагменты скрываемых столбцов.

Рис. 18. Скрытие столбца в Excel

Рис. 19. Защита листа Excel

Отображение (восстановление) ранее скрытых фрагментов (столбцов, строк) осуществляется либо мышью, либо через меню. Для этого в Excel следует: 1) снять защиту листа, если она прежде была установлена; 2) вы- делить два соседних столбца или две соседних строки, между которыми были скрыты, соответственно, столбцы или строки; 3) поставить курсор мыши на границу между выделенными столбцами (строками) в области обрамления рабочего поля, добившись изменения формы курсора (двуна- правленная стрелка); 4) дважды нажать левую кнопку мыши.

Рис. 20. Скрытие формул в Excel По второму способу вместо п.п. 3, 4 следует войти в статическое (рис. 21) или динамическое меню и выполнить команду Отобразить.

Рис. 21. Отображение скрытых строк (4-й и 5-й) в Excel

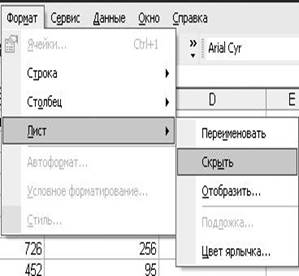

Наконец, можно скрывать листы – Формат/Лист/Скрыть (рис. 22а). Отображение скрытых листов производится командой Отобразить (рис. 22а) с последующим выбором отображаемых листов (рис. 22б).

а) скрытие листа

б) отображение листа Рис. 22. Скрытие и отображение рабочих листов Excel В Access скрытие выделенных столбцов (полей) в таблице произво- дится из статического (Формат/Скрыть столбцы) или динамического (рис. 23) меню. В конструкторе запроса тоже можно скрывать поля, если снять их флажки Вывод на экран. Но проще не включать эти поля в запрос. Тогда зачем в конструкторе запросов реализовано скрытие полей? Вероят- но, единственное объяснение – по скрытым в запросе полям можно произ- водить сортировку данных. В отличие от Excel, защита скрытых полей в таблице Access отсутст- вует. Возможно, это объясняется тем, что в таблице Access отсутствуют имена столбцов (A,B,C,D ….), как в Excel, и с первого взгляда трудно уло- вить, есть скрытые поля или нет. В Excel же это сразу видно (см. рис. 16). Кроме того, в Access основной упор сделан на защиту от несанкциониро- ванного доступа к базе данных, и эта защита, как отмечалось выше, доста- точно надежная. Впрочем, когда база открыта, проблема несанкциониро- ванного чтения таблиц, запросов, отчетов все равно остается актуальной. В Access можно скрывать таблицы. Для этого на имени (ярлыке) таб- лицы следует вызвать динамическое меню и по команде Свойства в от- крывшемся окне установить флажок атрибута Скрытый (рис. 24а). Чтобы в окне базы данных такая таблица была не видна, в параметрах отображе- ния БД (Сервис/Параметры) флажок Скрытые объекты должен быть снят (рис. 24б). При этом сохраняется возможность ввода данных в скрытые таблицы с помощью форм.

Рис. 23. Скрытие полей в таблице Access Это в определенной мере защищает конфиденциальные данные от чтения их операторами ввода, особенно при бригадном вводе по сети с ис- пользованием разных (от станции к станции) форм ввода, когда разным операторам поручается ввод разных полей таблицы. А такая возможность в Access технологически реализована, значит, возможно и нарушение кон- фиденциальности данных, если не предпринять указанных мер защиты. Аналогично таблицам осуществляется скрытие запросов и отчетов. В таблице Access для отображения скрытых полей с помощью мыши следует, по аналогии с Excel, выполнить п.п. 2 – 4, описанные выше. При этом курсор должен находиться на границе между заголовками выделен- ных полей. Второй способ реализуется через статическое меню Формат/ Отобразить столбцы. Для этого не обязательно выделять соседние столб- цы (см. п. 2 для Excel), как в первом способе. В открывшемся окне Ото- бражение столбцов надо установить флажки у имен скрытых столбцов и закрыть окно (рис. 25). Отображение скрытых таблиц в Access производится установкой флажка Скрытые объекты в параметрах отображения (рис. 24б). В Word отсутствуют стандартные средства скрытия текстовых фраг- ментов в открытом документе. Единственное, что можно рекомендовать, – вводить текст цветом фона при отключенной проверке орфографии, что- бы по подчеркиванию ошибок в невидимом тексте (а при вводе «вслепую» ошибки очень вероятны) нельзя было догадаться о его существовании. Впрочем, реально такая защита может помочь только от подглядывания из-за спины в момент ввода данных. В открытом файле несложно дога-

даться прочитать пустые фрагменты, выделив их и изменив цвет шрифта. И тут не помогут опция сохранения Рекомендовать доступ только для чтения и пароль защиты от изменений (см. рис. 12б).

а) установка атрибута Скрытый

Снять флажок

б) обеспечение скрытия объектов в сервисе БД Рис. 24. Скрытие таблицы в окне базы данных Access

Скрытые поля

Рис. 25. Отображение скрытых полей в таблице Access Главное средство защиты – пароль для открытия файла. Шрифт цвета фона для защиты от наблюдения вводимых данных можно использовать в Excel и Access. Очевидно, что отображение фрагментов данных, скрытых любым из рассмотренных выше способов, целесообразно лишь тогда, когда нет опас- ности, что кто-то, кому не положено, сможет прочесть эти фрагменты.

2.5. Криптографическая защита15

Шифрование файлов (полностью или фрагментарно) считается самым надежным способом защиты от несанкционированного чтения. Действи- тельно, если вместо читаемого текста злоумышленник увидит зашифро- ванную «абракадабру», которую невозможно или крайне сложно расшиф- ровать (рис. 26), то задача защиты решена даже радикальнее, чем при скрытии файла или применении системно-парольных мер защиты от не- санкционированного доступа. Опытный кракер способен взломать защиту от несанкционированного доступа, но вскрыть алгоритм и ключ шифрова-

15 Криптография – тайнопись (от греч. κριπτοσ – тайный, скрытый). О криптографиче- ской защите данных см. в справочнике Windows XP (Центр справки и поддержки).

ния способен только технически оснащенный специалист по криптоанали- зу, причем для этого ему может потребоваться слишком много времени16. Криптография известна с древнейших времен. Ею пользовались древ- ние греки, римские императоры, средневековые монахи, короли, полко- водцы, разведчики всех мастей – в общем, все, кому было что скрывать. Везде, где есть секреты, есть место и для криптографической защиты ин- формации, ибо секреты – это, скорее, не вещи, а информация о вещах. Криптографическая защита включает два элемента: а) алгоритм шифрова- ния; б) ключ шифрования. За многие века были разработаны разнообразные алгоритмы шифрования. На рис. 26 для примера показан нелинейный ал- горитм Тритемиуса17и соответствующий ему текущий ключ шифрования (А=5, В=6, С=7), который является переменным элементом (т.е. ключ можно периодически изменять).

Рис. 26. Криптографическая защита содержания файла (вариант)

16 Однако можно фатально исказить зашифрованный файл, не защищенный от редакти- рования. 17 Тритемиус – аббат, религиозный деятель (конец XV – начало XVI вв.). Существует богатейшая литература по криптографии и криптоанализу; русскоязычный сайт www.fssr.ru.

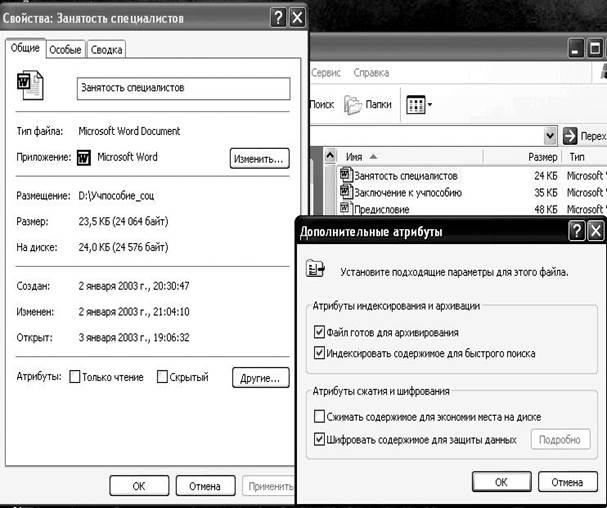

Дешифрование – алгоритм, обратный шифрованию. При дешифрова- нии можно использовать тот же ключ, что и при шифровании, или другой, особый ключ дешифрования. Соответственно, известны два алгоритма шифрования – симметричный и асимметричный. Симметричный алгоритм подразумевает использование одного и того же ключа как для шифрования, так и дешифрования данных. Например, любой архиватор использует симметричный алгоритм шифрования дан- ных. Другое название симметричного алгоритма – алгоритм с закрытым (секретным) ключом. При использовании этого алгоритма ключ шифрова- ния должен передаваться между пользователями по закрытому (секретно- му) каналу связи. При использовании асимметричного алгоритма шифрования исполь- зуются два разных ключа. Одним ключом – публичным, открытым (public key) – сообщение шифруется и отсылается по открытому (несекретному) каналу. Этот ключ доступен неограниченному кругу людей и не является секретным. Второй ключ – приватный, закрытый (private key) – использует- ся для дешифрования. Он известен только получателю сообщения и явля- ется некоторой функцией открытого ключа пользователя. Если есть по- требность зашифровать сообщение таким образом, что прочесть его смо- жет только один конкретный пользователь, то используется открытый ключ этого пользователя. Последний дешифрует полученное сообщение своим закрытым ключом. Другое название подобного алгоритма шифрова- ния – алгоритм с открытым ключом18. Популярные примеры криптоалгоритма с открытым ключом: RSA (используется в частности в MS Office), PGP (Интернет)19. Программы криптографической защиты файлов (шифрованная файло- вая система) поддерживаются Службой криптографии Windows ХР, ко- торая управляется системным администратором. Рядовой пользователь не допущен к данной службе20. Атрибут шифрования содержимого любого файла MS Office или папки включается в файловом мониторе: в окне Свойства (вкладка Общие) предварительно выделенного файла (папки) нажимается кнопка атрибута Другие, и в появившемся окне Дополнитель-

18 Более подробно см. в [Нечаев, 1999. С. 28]. 19 Криптоалгоритм с открытым ключом полагается неудобным «в том смысле, что по- лучатель сообщения не знает, кто является отправителем сообщения» [Нечаев, 1999. С. 31]. В результате, открытый ключ пользователя может быть подделан, и сообщения, переданные законному получателю, будут попадать к злоумышленнику, который де- шифрует их с использованием своего закрытого ключа. Этого недостатка лишен алго- ритм электронной подписи [Там же.]. 20 При желании пользователь может скачать криптографические программы из Интер- нета и использовать их по своему усмотрению.

ные атрибуты устанавливается флажок Шифровать содержимое для за- щиты данных (рис. 27). Теперь содержимое файлов (папок) может шифро- ваться, если в службе криптографии шифрование по умолчанию не отме- нено, что может быть проверено через сисадмина. Если шифруется папка, все файлы и подпапки, находящиеся в ней, тоже шифруются (автоматиче- ски). Рекомендуется использовать шифрование на уровне папки.

Рис. 27. Установка атрибута шифрования содержимого офисного файла При этом пароль доступа к файлу является стартовым параметром функции, шифрующей содержимое файла. Иными словами, пароль досту- па к файлу выполняет функцию ключа шифрования, следовательно, шиф- рование содержимого файла без пароля доступа бессмысленно. Поэтому пароли доступа к файлам наиболее часто атакуются кракерскими програм- мами и пользователю предоставлена возможность управлять шифрованием паролей доступа.

2.5.1. Шифрование файлов в Word и Excel

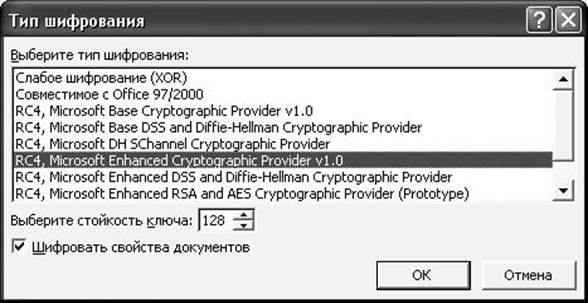

В Word и Excel шифруемый пароль по умолчанию имеет длину не бо- лее 15 символов, что считается слабым шифрованием. Если желательно

повысить степень защиты (стойкость ключа), надо в окнах Безопасность (Word, см. рис. 12б) или Параметры сохранения (Excel, см. рис. 13) рядом с окном пароля доступа к файлу нажать кнопку Дополнительно. В от- крывшемся окне Тип шифрования выбрать шифр, если слабое шифрование (XOR или Совместимое с Office 97/2000) вас не устраивает (рис. 28). При этом, начиная с третьего шифра, минимальная стойкость ключа – 40, а максимальная – от 56 до 128 (по мере усложнения шифра). Длина пароля при усиленном шифровании может быть существенно увеличена. Шифровать можно и свойства файла (но не при слабом шифровании). Для этого после выбора одного из усиленных типов шифрования следует установить флажок Шифровать свойства документов (рис. 28). В резуль- тате, например, по зашифрованному типу файла кракеру будет непросто определить приложение (программу), с помощью которого данный файл был создан. А чем больше трудностей для взломщика, тем лучше для поль- зователя. Поэтому есть смысл шифровать не только содержимое, но и свойства файла.

Рис. 28. Дополнительное шифрование пароля доступа к файлам Word и Excel

2.5.2. Шифрование файлов в Access

В Access шифруются не отдельные объекты, а файл базы данных в це- лом. Обычно шифрование применяется при электронной передаче БД или сохранении ее на съемных носителях (дискете, компакт-диске и др.). Для шифрования БД используется команда Шифровать/расшифровать в меню Сервис/Защита (см. рис. 11а). При шифровании базы данных ее файл сжимается до меньшего размера и сохраняется под другим именем, стано- вясь недоступным для чтения с помощью служебных программ или тек- стовых редакторов. Шифрование незащищенной базы данных неэффек- тивно, поскольку каждый сможет открыть такую базу данных и получить

полный доступ ко всем ее объектам. Поэтому перед шифрованием следует выполнить описанные выше защитные операции в монопольном режиме (см. рис. 14а). Если к открытой зашифрованной БД снова применить ко- манду Шифровать/расшифровать, то БД расшифруется, ее файл восста- новит свой исходный (до шифрования) размер, но образуется новый за- шифрованный сжатый файл. Впрочем, в самой СУБД Access при правильных паролях открытия файла БД эффект шифрования/дешифрования не обнаруживается (кроме как по изменению размеров файлов). Это понятно – ведь база данных за- щищается не от «своих», а от «чужих» – тех, кто с помощью других про- грамм в обход пароля пытается ее прочесть. Аналогично в Word- и Excel- файлах при правильно вводимых паролях эффекты шифрова- ния/дешифрования тоже незаметны. Иными словами, для пользователя, зашифровавшего файл, шифрование является прозрачным, и такому поль- зователю файл не нужно расшифровывать перед его использованием. Можно, как обычно, открыть файл и изменить его. Таким образом, разработчики службы криптографической защиты по- заботились о том, чтобы пользователь не испытывал проблем в работе со своими зашифрованными файлами и папками. В то же время для взломщи- ков служба создает максимальные трудности при попытках несанкциони- рованного доступа к файлам и чтения содержащихся в них данных, когда файлы сохраняются в общей сетевой папке, отправляются в виде вложения в почтовом сообщении или переносятся между служебным и домашним компьютерами на дискетах. Мастер защиты БД Access создает из существующей базы данных но- вую зашифрованную базу данных с регулируемым доступом пользовате- лей и незащищенную резервную копию базы данных.

2.5.3. Шифрование файлов при архивации

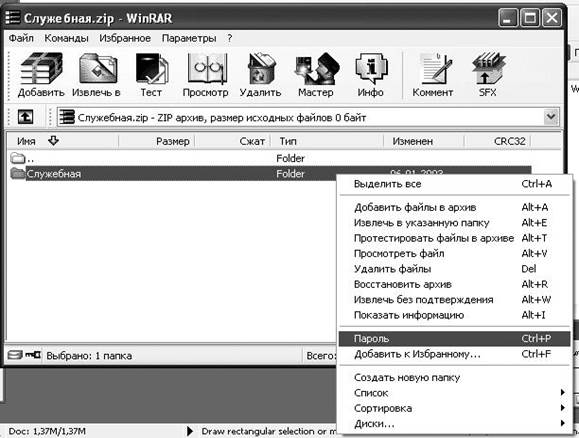

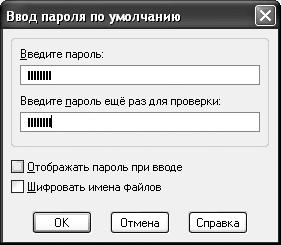

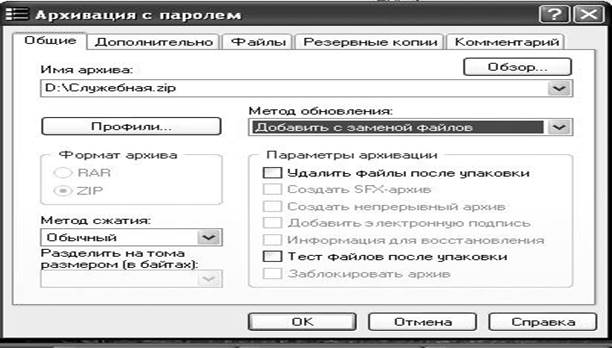

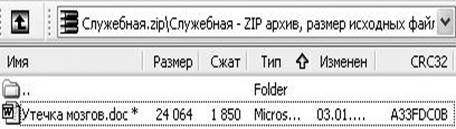

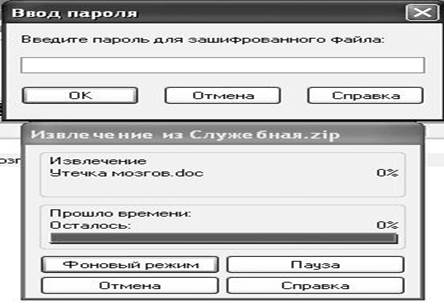

При архивации (сжатии, упаковке) файлы шифруются автоматически. Возможна парольная защита сжатых файлов, чтобы их нельзя было не- санкционированно распаковать и прочитать. Для этого может быть реко- мендована последовательность действий (на примере ZIP-архиватора): – в файловом мониторе создается новая папка, после чего она стандартно архивируется в ZIP-архив командой Добавить в архив («Проводник», «Мой компьютер») или Упаковать(Pack) (Windows Commander, Total Commander) (рис. 29); – открывается архивная папка, и в ней устанавливается пароль доступа к вложенным файлам (рис. 30); – в архивную папку добавляются (копируются, перемещаются) файлы, подлежащие сжатию и защите (рис. 31а, 31б).

Теперь несанкционированный доступ к зашифрованному архиву не- возможен (рис. 31в).

Рис. 29. Стандартная и архивная папки

Рис. 30. Установка пароля доступа к архивированным данным

При попытке злоумышленника посредством удаленного доступа из сети несанкционированно открыть или скопировать зашифрованный архив появится сообщение, что доступа к архиву нет. После извлечения (распа- ковки) зашифрованных файлов из архива их парольная защита снимается – файл становится доступным любому пользователю. Если архивируемый файл предварительно имел пароль доступа, установленный в параметрах безопасности (сохранения) файла (как показано на рис. 12 – 14), то пароль шифрования при архивации не добавляется к файлу. По-видимому, разра- ботчики службы криптографии полагали (и не без оснований), что два па- роля на один файл – это слишком обременительно для пользователя.

а) добавление файла в ZIP-архив

б) атрибуты архивированного файла21

в) попытка доступа к зашифрованному архиву Рис. 31. Архивация файлов в защищенной папке

21 На рис. 31б звездочка у имени файла свидетельствует о его успешной архивации с паролем. Атрибут CRC32 характеризует тип шифрования архива.

В заключение заметим, что если при дешифрации данных происходит сбой, они могут оказаться навсегда потерянными. Поэтому всегда следует иметь незашифрованную резервную копию, которая хранится на съемном носителе в надежном месте, недоступном для посторонних лиц.

Вопросыдлясамоконтроляипрактическихзанятий 1. Возможности скрытия ярлыков папок и файлов в файловых мони- торах Windows, фрагментов данных в приложениях MS Office. 2. Системные средства защиты данных от несанкционированного доступа по сети. 3. Системные средства защиты данных от локального доступа. 4. Блокировки компьютера. 5. Системная защита приложений MS Office. 6. Пароли и парольная защита офисных приложений от несанкциони- рованного доступа. 7. Алгоритмы криптографической защиты данных.

Тема практическойработы№2 Защита данных от несанкционированного доступа и чтения Задание. 1. Освоить средства системной защиты данных: скрытие файлов и папок, сетевая и локальная политики доступа (уровни пользова- теля и менеджера группы), защита приложений (Word, Excel, Access) от сетевого и локального доступа, блокировка компьютера. 2. Освоить средства парольной защиты офисных приложений. 3. Освоить стандартные средства скрытия фрагментов данных в офис- ных приложениях. 4. Освоить технологию криптографической защиты файлов. 5. Провести сравнительную оценку эффективности архиваторов, ис- пользуемых в файловых мониторах Windows.

ЗАЩИТА ДАННЫХ

Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2026 stydopedia.ru Все материалы защищены законодательством РФ.

|

34

34

35

35

36

36 37

37

38

38

39

39

41

41 42

42

43

43

45

45

48

48