|

|

Список использованных источников1 ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения». [Электронный ресурс] – Режим доступа: http://protect.gost.ru/default.aspx, (дата обращения 5.04.15). 2 Олифер В.Г., Олифер Н.А. О-54 Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 4-е изд. – СПб.: Питер, 2010. – 944 с.: ил. 3 «Лекция 8: Скоростные и беспроводные сети.». [Электронный ресурс] – Режим доступа: http://www.intuit.ru/studies/courses/57/57/lecture/1686?page=5, (дата обращения 6.04.15). 4 «Алгоритм Диффи-Хелмана». [Электронный ресурс] – Режим доступа: http://dic.academic.ru/dic.nsf/ruwiki/212946, (дата обращения 6.04.15). 5 «Руководство по настройке и установке OpenVPN» [Электронный ресурс] – Режим доступа: http://habrahabr.ru/post/233971/, (дата обращения 8.05.15). 6 «Организация VPN-каналов между офисами при помощи OpenVPN» [Электронный ресурс] – Режим доступа: http://interface31.ru/tech_it/2011/09/organizaciya-vpn-kanalov-mezhdu-ofisami.html, (дата обращения 8.05.15).

Приложение А (обязательное) Руководство пользователя по настройке маршрутизатора Zyxel Keenetic Ultra

Изначально роутер следует отключить от WAN-порта. К одному из LАN портов роутера необходимо подключить сетевым кабелем компьютер (далее «ПК 1»). Алгоритм настройки маршрутизатора Zyxel Keenetic Ultra: 1. Заходим через браузер на веб-интерфейс роутера по внутреннему адресу 192.168.1.1; 2. Осуществляем настройку внешнего подключения роутера, открываем вкладку «Настройка подключения по Ethernet», вводим необходимые параметры, «Применить» (см. рисунок А.1);

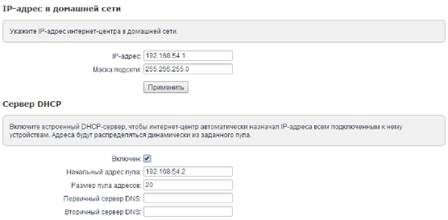

Рисунок А.1 – Настройка параметров внешнего подключения маршрутизатора Zyxel Keenetic Ultra 3. Переходим к настройке домашней сети, открываем вкладку «Параметры IP», вводим необходимые параметры (см. рисунок А.2), «Применить».

Рисунок А.2 – Настройка домашней сети 4. После измененных настроек снова заходим через браузер на веб-интерфейс маршрутизатора по новому адресу – 192.168.53.1; 5. Переходим к настройке беспроводной точки доступа, открываем вкладку «Точка доступа 2.4 ГГц», вводим необходимые параметры (см. рисунок А.3), «Применить»;

Рисунок А.3 – Настройка беспроводной точки доступа 2.4 ГГц маршрутизатора Zyxel Keenetic Ultra 6. Открываем вкладку «Список устройств домашней сети» (см. рисунок 5.4), из рисунка видно, что к ЛВС центрального офиса подключено два персональных компьютера;

Рисунок А.4 – Список устройств подключенных к маршрутизатору Zyxel Keenetic Ultra 7. Из рисунка А.4 видно что IP-адрес «ПК 1» выделен жирным начертанием – означает присвоение «ПК 1» статического IP-адреса. Для установки постоянного адреса необходимо в настройках роутера осуществить его привязку к MAC-адресу «ПК 1» (см. рисунок А.5).

Рисунок А.5 – Установка постоянного IP-адреса ПК 1

Приложение Б (обязательное) Руководство пользователя по настройке маршрутизатора Zyxel Keenetic Start

Стоит отметить, что в рамках задач данного курсового проекта настройка маршрутизатора Zyxel Keenetic Start аналогична настройке Zyxel Keenetic Ultra. Ниже приведены скриншоты веб-интерфейса маршрутизатораZyxel Keenetic Startотображающие параметры настроек.

Рисунок Б.1 – Настройка параметров внешнего подключения маршрутизатораZyxel Keenetic Start Рисунок Б.2 – Настройка домашней сети

Рисунок Б.3 – Настройка беспроводной точки доступа 2.4 ГГц маршрутизатораZyxel Keenetic Start

Рисунок Б.4 – Список устройств подключенных к маршрутизатораZyxel Keenetic Start Настройка маршрутизатораZyxel Keenetic Start завершена.

Приложение В (обязательное) Руководство пользователя по настройке защищенного удаленного подключения при помощи программы OpenVPN

OpenVPN доступен в вариантах для Linux и Windows. Вы можете скачать установочный пакет на сайте разработчика https://openvpn.net/. Процесс инсталлирования не вызывает никаких проблем. Единственное, стоит отключить антивирус на время установки, дабы избежать дополнительных проблем. В процессе установки в систему инсталлируется виртуальный сетевой адаптер TAP-Win32 Adapter V9 и, соответственно, драйвер к нему. Этому интерфейсу программа OpenVPN как раз и будет назначать IP-адрес и маску виртуальной сети OpenVPN. В данном случае ему назначен адрес 10.8.0.1 с маской 255.255.255.0 на сервере и 10.8.0.2 с аналогичной маской на клиенте.

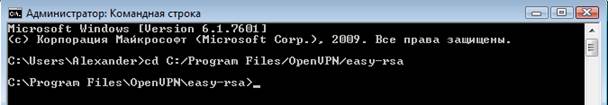

Рисунок В.1 – Сведения о виртуальном сетевом подключении OpenVPN По стандарту программа устанавливается в C:\ProgramFiles\OpenVPN. В этой директории следует сразу же создать дополнительно папку keys (здесь будут храниться ключи аутентификации) папкуccd (здесь будут находится конфигурации настроек сервера для клиента). В директории C:\ProgramFiles\OpenVPN\sample-config представлены стандартные конфигурации. Конфигурации, которые были созданы, размещены в директории C:\Program Files\OpenVPN\config. Настройка OpenVPN начинается с генерации ключей. Генерируемые ключи делятся на: · главный CertificateAuthority (CA) сертификат и ключ, используемый для подписывания каждого сертификата сервера и клиента. · публичный и приватный ключи для сервера и каждого клиента отдельно. Последовательность создания ключей следующая (названия файлов сертификатов и ключей указаны в скобках): 1. Генерация основного CA (ca.crt) сертификата и CA (ca.key) ключа; Пуск - Выполнить - cmd, далее работа с командной строкой. Необходимо написать: «cd C:/Program Files/OpenVPN/easy-rsa».

Рисунок В.2 – Открытие директории easy-rsa Во время выполнения всех пунктов генерации ключей нужно находиться именно в этой директории. Затем команда «init-config». Не закрывая командную строку, следует зайти в C:\ProgramFiles\OpenVpn\easy-rsa и отредактировать файл vars.bat, заполнив следующие параметры (указав, естественно, свои данные; см. рисунок В.3):

Рисунок В.3 – Редактирование файла vars.bat Далее непосредственное создание СА сертификата и СА ключа. В командной строке необходимо последовательно ввести команды: «vars», «clean-all», «build-ca». Последняя команда выполняет генерацию СА сертификата и СА ключа. В процессе создания ключа будут заданы вопросы, на которые можно отвечать просто нажатием Enter (тогда значения будут браться из файла vars.bat который был отредактирован выше). Стоит обратить внимание на вопрос: «Common Name (eg, your name or your server's hostname) []: OpenVPNS». Здесь должно быть задано название для сервера, например – OpenVPNS. 2. Генерация сертификат (server.crt) и ключ (server.key) сервера; Не выходя из директории, в командной строке вводятся следующие команды. Сертификат сервера и ключа генерируется командой: «build-key-server server». На вопросы следует отвечать так же как в первом пункте. На вопрос: «Common Name *: server» - вводится: «server». На вопросы: «Sign the certificate? [y/n]» и «1 out of 1 certificate requests certified, commit? [y/n]» следует дать положительный ответ: «Y». 3. Генерация сертификат (client1.crt) и ключ (client1.key) для клиента; Очевидно, что клиентов может быть много, в представленном примере он один - сlient1. В зависимости от количества клиентов следующая команда в командной строке выполняется несколько раз, причем названия генерируемых ключей должны меняться: «build-key - сlient1»,если требуется еще сертификаты и ключи для второго клиента, то «build-key - сlient2».В процессе ответа на вопросы не стоит забывать, что каждый клиент на вопрос «CommonName» должен получить уникальное имя, например: сlient 1, сlient 2 и так далее. 4. Генерация параметров DiffieHellman (dh1024.pem); Находясь в той же директории «easy-rsa», вводится: «build-dh». 5. Генерация ключа tls-auth (ta.key) для аутентификации пакетов; В конце создается ключ для tls-аутификации командой: «openvpn --genkey --secret ta.key». Закончив с генерацией сертификатов и ключей, следует распределить полученные файлы между сервером OpenVPN и клиентом OpenVPN На сервере должны находиться в созданной папке keys только следующие файлы (см. рисунок В.4):

Рисунок В.4 – Файлы необходимые для работы сервера OpenVPN На клиенте аналогично серверу нужно создать так же папку keys, в которой будут храниться следующие файлы:

Рисунок В.5 – Файлы необходимые для работы клиента OpenVPN Все файлы с расширением «.key» являются секретными. Передавать их стоит только по защищенным каналам, лучше на физическим носителе. Следующим этапом настройки является создание конфигурации сервера и клиента OpenVPN. В директории config создается файл со следующим названием и расширением: «server.ovpn», который открывается блокнотом и прописывается вручную: Выбираем протокол для передачи данных - в данном случае tcp: «proto tcp».Стандартный порт для OpenVPN: «port 1194». Режим работы программы L3-туннель. В данном режиме OpenVPN - роутер: «dev tun». Режим клиент-сервер: «tls-server». Данная топология доступна с версии 2.1 и заключается в том что каждому клиенту выдается по 1 адресу, без виртуальных портов маршрутизатора: «topology subnet». Маршруты добавляются через .exe - это важно: «route-method exe». Задержка при добавлении маршрута, можно уменьшить до 5: «route-delay 10». Данная опция задает организацию сети. Появляется виртуальная сеть 10.8.0.0 /24. Первый адрес из этой сети, то есть 10.8.0.1 выдается серверу, последующие (10.8.0.2, 10.8.0.3 и т.д.) клиентам. DHPC сервер получает адрес 10.8.0.254: «server 10.8.0.0 255.255.255.0». Задается шлюз в openvpn сеть: «route-gateway 10.8.0.1». Директория, в которой должен быть расположить файл с названием клиента, то есть client1 без расширения, и в нем записать команды, которые будут выполнятся на клиенте: «сlient-config-dir "C:\\Program Files\\OpenVPN\\ccd"». Далее идут пути до файлов сертификатов и ключей сервера. Пути обязательно пишутся с двойной чертой, а именно «\\»: · «ca "C:\\Program Files\\OpenVPN\\keys\\ca.crt"»; · «cert "C:\\Program Files\\OpenVPN\\keys\\server.crt"»; · «key "C:\\Program Files\\OpenVPN\\keys\\server.key"»; · «dh "C:\\Program Files\\OpenVPN\\keys\\dh1024.pem"»;· «tls-auth "C:\\Program Files\\OpenVPN\\keys\\ta.key"».Задается серверу маршрут на всю сеть: «route 10.8.0.0 255.255.255.0». Выбирается метод сжатия: «cipher BF-CBC»; Задаем сжатие трафика: «comp-lzo». OpenVPN передает системе регистраций событий программы не критические ошибки сети. На практике это уменьшит содержимое статус-окна, появляющегося при запуске сервера OpenVPN: «verb 1». Cервер пингует противоположную сторону с интервалом в 10 секунд и если сторона не отвечает за 60 секунд, то сервер запустит пересоединение: «keepalive 5 60». В итоге файл конфигурации сервера представлен в следующем виде (см. рисунок В.6):

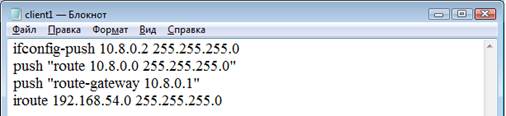

Рисунок В.6 – Файл конфигурации сервера OpenVPN Далее в директории «ccd» создается файл, в котором будут лежать команды, посылаемые клиенту от сервера. Назвать его надо так же как мы называли самого клиента, например «client1». Файл не будет иметь расширения. Редактируется через блокнот. Все параметры, заданные ниже, будут автоматически переданы клиенту: IP-адрес и маска для клиента client1: «ifconfig-push 10.8.0.2 255.255.255.0». Передаем ему маршрут на всю сеть: «push "route 10.8.0.0 255.255.255.0"». Задаем для него шлюз: «push "route-gateway 10.8.0.1"». Эта команда говорит серверу ОС о том, что за данным клиентом, а именно ОК (office1) находится сеть 192.168.1.0: «iroute 192.168.1.0 255.255.255.0».

Рисунок В.7 – Файл настройки маршрутизации для клиента OpenVPN Таким образом, конфигурирование сервера на стороне ПК 1 закончено. Переходим к настройке клиента. Далее изменение параметров клиента. На машине клиента в папке «config» создается файл «client1.ovpn». При его редактировании, ряд опций повторяет аналогичные на сервере, поэтому они не требуют пояснения: «dev tun», «proto tcp», «port 1194». Указывается внешний адрес СШ1: «remote 192.168.51.2». Клиент будет в работать в режиме тлс-клиента: «tls-client». Эта опция защищает от подмены сервера третьим лицом: «remote-cert-tls server». Эти опции аналогичны серверу: «route-method exe», «route-delay 10». Задается маршрут к сети 192.168.53.0: «route 192.168.53.0 255.255.255.0». Этой командой разрешается прием конфигурации клиента с сервера: «pull». Пути к ключам: · «ca "C:\\Program Files\\OpenVPN\\keys\\ca.crt"»;· «cert "C:\\Program Files\\OpenVPN\\keys\\office1.crt"»;· «key "C:\\Program Files\\OpenVPN\\keys\\office1.key"»;· «tls-auth "C:\\Program Files\\OpenVPN\\keys\\ta.key"».Остальные опции также аналогичны серверу: «cipher BF-CBC», «comp-lzo», «verb 1», «keepalive 5 60». В итоге файл конфигурации клиента представлен в следующем виде (см. рисунок В.8):

Рисунок В.8 – Файл конфигурации клиента OpenVPN На этом настройка программы на стороне клиента ОК закончена. Заключающим этапом необходимо осуществить перенаправление порта 1194 протокола TCP с интерфейса 192.168.51.2 на интерфейс сервера 192.168.53.2. Настройка проброса порта на маршрутизаторе Zyxel Keenetic Ultra приведена на рисунке В.9:

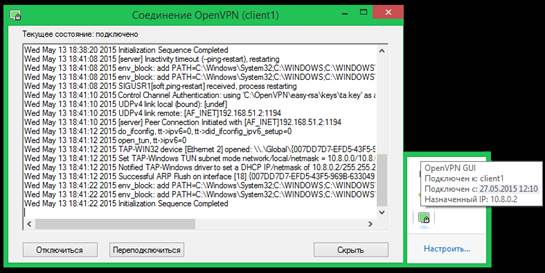

Рисунок В.9 – Настройка портфорвардинга на маршрутизаторе Zyxel Keenetic Ultra Затем выполняем подключение «ПК 1» к виртуальному интерфейсу сервера OpenVPN (см. рисунок В.10) и подключение «ПК 3» к виртуальному интерфейсу клиента OpenVPN (см. рисунок В.11) (обозначения «ПК 1» и «ПК 2» используются с учетом рисунка 5.5).

Рисунок В.10 – Подключение «ПК 1» к виртуальному интерфейсу сервера OpenVPN

Рисунок В.11 – Подключение «ПК 3» к виртуальному интерфейсу клиента OpenVPN На этом настройка VPN-соединения завершена.

Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2025 stydopedia.ru Все материалы защищены законодательством РФ.

|