|

|

Настройка и тестирование сетиВ рамках выполнения данной работы существовала необходимость наличия «белых» IP-адресов у используемых сетевых шлюзов, так как моделирование включало в себя настройку безопасного соединения компьютеров, находящихся в разных локальных сетях, которые соединены друг с другом через открытую сеть передачи данных – Интернет. Эта проблема была решена следующим образом: маршрутизаторы сетей были соединены через порт WAN (подобное соединение играло роль открытого канала передачи данных), то есть внешние IP-адреса выполняли роль «белых» адресов (см. рисунок 5.1 и 5.3), а компьютеры фактически находились в различных локальных вычислительных сетях. Фактически настройка основной и филиальной ЛВС сводилась к настройке маршрутизаторов Zyxel Keenetic Ultra и Zyxel Keenetic Start соответственно. В данном разделе представлен только результат настройки. Подробный алгоритм настройки маршрутизаторов представлен в приложении А и Б. Топология сетей представлена рисунке 3.1. 5.1 Результат настройки роутера для «Сеть 1». На рисунке 5.1 представлен скриншот веб-интерфейса маршрутизатора Zyxel Keenetic Ultra, подтверждающий работоспособность сети:

Рисунок 5.1 – Результат настройки маршрутизатора Zyxel Keenetic Ultra На рисунке 5.2 представлен список подключенных устройств к «Сеть 1»:

Рисунок 5.2 – Список устройств подключенных к «Сеть 1» 5.2 Результат настройки роутера для «Сеть 1». На рисунке 5.3 представлен скриншот веб-интерфейса маршрутизатора Zyxel Keenetic Start, подтверждающий работоспособность сети:

Рисунок 5.3 – Результат настройки маршрутизатора Zyxel Keenetic Start На рисунке 5.4 представлен список подключенных устройств к «Сеть 1»:

Рисунок 5.4 – Список устройств подключенных к «Сеть 2» 5.3 Следующим этапом настройки сети являлась настройка защищенного соединения между компьютером находящимся в «Сеть 1» и компьютером находящимся в «Сеть 2». Организация VPN-каналов между филиалами компании имеет большое значение в работе любого IT-специалиста [6]. В данном разделе рассматривается один из способов реализации решения этой задачи на основе программного продукта OpenVPN, выбор которого обоснован в разделе 3.2. Настройка сводилась к установке программы OpenVPN на «ПК 1» и «ПК 3», создании конфигурации сервера и клиента OpenVPN на соответствующих машинах. Подробная топология сетей с VPN-каналом представлена на рисунке 5.5. Пункт 5.3 написан из расчета, что OpenVPN будет устанавливаться на платформы Windows 7 и Windows 8.

Рисунок 5.5 – Топология сети с организованным VPN-соединением На основании пункта 2.6 технического задания было необходимо соединить офисы таким образом, чтобы конечный пользовательский компьютер сети филиала («ПК 3») имел доступ к общим ресурсам пользовательского компьютера («ПК 1») сети центрального офиса. «Сеть 1» имеет в своем составе: 1. Сетевой шлюз (СШ1) с двумя сетевыми интерфейсами: 1.1. 192.168.51.2 – выступает в роли «белого» IP-адреса (выдан «провайдером»), смотрит в «интернет». 1.2. 192.168.53.1 - назначается администратором, смотрит в «Сеть 1». 2. Сервер OpenVPN установленный на «ПК 1», на котором будет установлен OpenVPN с одним виртуальным и одним физическим интерфейсом: 2.1. 10.8.0.1 - адрес виртуального интерфейса (интерфейс устанавливается в процессе установки программы OpenVPN). Адрес для этого интерфейса назначается программой. Администратор не должен менять адрес самостоятельно из управления сетевыми адаптерами. 2.2. 192.168.53.2 - физический интерфейс ПК 1. «Сеть 2» имеет в своем составе: 1. Сетевой шлюз (СШ2) с двумя сетевыми интерфейсами: 1.1. 192.168.51.3 - выступает в роли «белого» IP-адреса (выдан «провайдером»), смотрит в «интернет». 1.2. 192.168.54.1 – назначается администратором, смотрит в «Сеть 2». 2. Клиент OpenVPN установленный на «ПК 3», на котором будет установлен OpenVPN с одним виртуальным и одним физическим интерфейсом: 2.1. 10.8.0.2 - адрес виртуального сетевого интерфейса (интерфейс устанавливается в процессе установки программы OpenVPN). Адрес для этого интерфейса так же назначается программой OpenVPN. 2.2. 192.168.54.2 - физический интерфейс ПК 3. В данном разделе содержатся результаты настройки защищенного соединения. Подробный алгоритм настройки VPN канала между «ПК 1» и «ПК 2» представлен в приложении В. 5.3.1 Настройка сервера OpenVPN на «ПК 1». После того как сгенерированы необходимые для работы VPN-канала сертификаты и ключи, настроена маршрутизация в частной сети, создан и запущен файл конфигурации сервера OpenVPN (см. рисунок 5.6), необходимо проверить, что виртуальный интерфейс TAP-Windows Adapter V9 подключен (см. рисунок 5.7).

Рисунок 5.6 – Запуск файла конфигурации сервера OpenVPN

Рисунок 5.6 – Проверка подключения виртуального интерфейса TAP-Windows Adapter V9 на стороне сервера Затем необходимо подключить «ПК 1» к виртуальному интерфейсу сервера OpenVPN при помощи программы OpenVPN GUI. Подключение представлено на рисунке 5.8:

Рисунок 5.8 – Подключение «ПК 1» к виртуальному интерфейсу сервера OpenVPN При помощи утилиты ipconfig следует посмотреть количество сетевых интерфейсов установленных на ПК 1 (см. рисунок 5.9), для того чтобы удостовериться в том, что ПК 1 имеет два сетевых интерфейса:

Рисунок 5.9 – Сетевые интерфейсы «ПК 1» 5.3.2 Настройка клиента OpenVPN на «ПК 1». Настройка клиентской машины аналогична настройке серверной. Подключение «ПК 3» к виртуальному интерфейсу клиента OpenVPN представлено на рисунке 5.10:

Рисунок 5.10 – Подключение «ПК 3» к виртуальному интерфейсу клиента OpenVPN Просмотр сетевых интерфейсов «ПК 3» – клиента OpenVPN на рисунке 5.11:

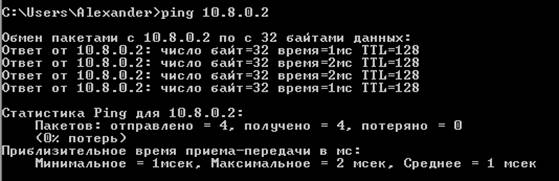

Рисунок 5.11 – Сетевые интерфейсы «ПК 3» 5.4 Тестирование ЛВС и VPN-канала. При помощи утилиты ping следует проверить работоспособность виртуальной частной сети, пропинговав со стороны сервера машину клиента по адресу 10.8.0.2 и со стороны клиента компьютер-сервер по адресу 10.8.0.1 (см. рисунки 5.12 и 5.13):

Рисунок 5.12 – Ping клиента со стороны сервера

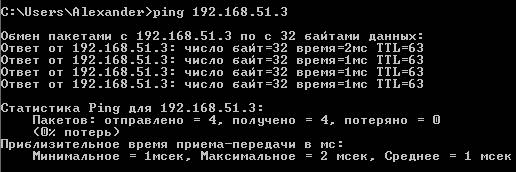

Рисунок 5.13 – Ping сервера со стороны клиента Из рисунков видно, что «пинг» прошел, сеть работоспособна. Следует отметить, что работа с OpenVPN в активном режиме не блокирует работу с внешней сетью, доказательство приведено ниже на рисунках 5.14 и 5.15:

Рисунок 5.14 - Ping внешнего интерфейса СШ1 со стороны ПК 1

Рисунок 5.15 - Ping внешнего интерфейса СШ2 со стороны ПК 1 5.5 Передача данных по защищенному каналу между клиентом и сервером VPN. Данная часть раздела посвящена тестированию возможности доступа к общим ресурсам пользовательского компьютера (ПК 1) сети центрального офиса, со стороны клиентской машины (ПК 3). Разграничение доступа, идентификация и аутентификация операторов реализованы при помощи возможностей операционной системы. При попытке доступа к общим сетевым ресурсам, запрашивается логин и пароль. На ПК 1 были созданы две сетевые папки: «OpenVPN» и «Users», к которым применены настройки доступа и безопасности. Для работы с данными сетевыми ресурсами допускаются два типа операторов: «Администратор» и «Пользователь». Оператору «Пользователь» был открыт полный доступ к файлам (чтение, запись, копирование, удаление, редактирование) в пределах директории «OpenVPN» (см. рисунки 5.16 – 5.18). Оператор «Администратор» обладает полным доступом к данным, содержащихся в обеих сетевых папках (см. рисунки 5.19 и 5.20).

Рисунок 5.16 – Доступ к общим сетевым ресурсам на правах «Пользователь», сетевые папки

Рисунок 5.17 – Демонстрация прав доступа «Пользователь»

Рисунок 5.18 – Отказ в доступе к папке «Users» для «Пользователь»

Рисунок 5.19 –Доступ к папке «Users» и ее ресурсам для «Администратор»

Рисунок 5.20 –Доступ к файлам и папкам рабочего стола «ПК 1» для «Администратор» Тестирование работоспособности ЛВС и VPN-канала завершено.

Заключение В процессе выполнения данного курсового проекта было установлено, что на сегодняшний день проводные сети до сих пор обеспечивают самую высокую пропускную способность, позволяя пользователям обмениваться информацией со скоростью от 100 Мбит/с (Fast Ethernet) до 1 Гбит/с (Gigabit Ethernet). К тому же, в настоящее время, огромную роль при организации ЛВС играют беспроводные технологии, обладающие рядом преимуществ перед проводными, а именно: отсутствие проводов, обеспечение мобильности пользователей, возможность установки сети в местах где нецелесообразно или недопустимо использование проводных ЛВС (международные выставки, ветхие дома). На заре первого десятилетия двадцать первого века, был разработан стандарт 802.11n, поддерживающий технологию MIMO (Multiple Input, Multiple Output — много входов, много выходов). Данная технология позволяет осуществлять одновременную передачу нескольких информационных потоков по одному каналу, а также многолучевое отражение, которое обеспечивает доставку каждого бита информации соответствующему получателю с небольшой вероятностью влияния помех и потерь данных. Однако, сети построенные с использованием стандартов 802.11 на практике способны обеспечить передачу данных со скоростью 150 – 300 Мбит/с (стандарт 802.11 b\g\n), что является минусом по сравнению с проводными сетями. При организации локальных вычислительных сетей («Сеть 1» и «Сеть 2») в данной работе для проводного соединения использовалась технология Fast Ethernet, для беспроводного соединения использовались маршрутизаторы Zyxel Keenetic Ultra и Zyxel Keenetic Start, поддерживающие работу стандартов 802.11 b\g\n. Схема топологии сетей представлена на рисунке 3.1. При решении второй ключевой задачи представленной работы, а именно при выборе и обосновании технологии и протоколов организации защищенного соединения между двумя удаленными пользователями, был проведен обзор современных методов создания защищенных каналов передачи данных. В ходе обзора было установлено, что использование технологии виртуальных частных сетей (VPN), является наиболее оптимальным вариантом, так как VPN содержит в себе комплекс средств по обеспечению безопасной передачи данных по открытым компьютерным сетям, а именно: функции идентификации, аутентификации и шифрования. При выборе программного обеспечения выбор был остановлен на программе OpenVPN. Представленная программа совместима со многими операционными системами, а так же ряд основных функций защиты VPN реализован на базе протокола Secure Sockets Layer (SSL)/Transport Layer Security (TLS). Существенным достоинством данной программы является то, что она бесплатна в отличии от таких аналогов как, TeamViewer и Hamachi, так же проста в настройке и обладает гибкостью изменения настроек при изменении конфигурации и топологии частной сети. В итоге, были спроектированы, организованны и настроены две локальные вычислительные сеть: сеть филиала организации «Сеть 2» и сеть основного офиса «Сеть 2», был выполнен расчет стоимостей этих сетей. Был организован VPN-канал между компьютером находящимся в сети филиала и компьютером основного офиса (см. рисунок 5.5), что обеспечило доступ к общим ресурсам пользовательского компьютера (ПК 1) сети центрального офиса, со стороны клиентской машины (ПК 3) по защищенному соединению. При тестировании работоспособности VPN-канала не было выявлено ошибок, соединение работает исправно. Дополнительными результатами работы являются руководства пользователя по настройке маршрутизаторов Zyxel Keenetic Ultra и Zyxel Keenetic Start (приложение А и Б), руководство по защищенного удаленного соединения OpenVPN (приложение В). Данные руководства могут применяться в образовательном процессе студентов по дисциплине «Компьютерные сети».

Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2025 stydopedia.ru Все материалы защищены законодательством РФ.

|