|

|

Средства определения вторжения

Системы обнаружения вторжения Система обнаружения вторжения (intrusion detection system – IDS) для компьютера подобна системе охраны дома. При обнаружении вторжения, IDS уведомляет сетевого администратора, подобно тому, как срабатывает тревога в домашней системе безопасности для уведомления домовладельцев. IDS собирает и анализирует информацию внутри компьютера или сети для определения возможных нарушений защиты. В случае нарушения защиты, IDS может помочь в обнаружении злоумышленника, предоставив отчет о событиях дня. Однако IDS не блокирует потенциально разрушительный трафик. При использовании вместе с firewall IDS может проверить настройки firewall и обеспечить дополнительный уровень безопасности, который предупреждает сетевого администратора о подозрительных данных, проходящих через firewall. По сравнению с firewall, IDS обеспечивает более глубокий мониторинг трафика. IDS работает, сопоставляя входящий трафик с записям сигнатурной (signature) базы данных известных атак или подозрительной деятельности и предупреждает администраторов при таком соответствия. ID (intrusion detection) сигнатура (ID signature)может быть специальным состоянием TCP, специальными байтами в заголовке IP или специальным байтовым потоком в пакете. Некоторые подписи нападений и характерные базы данных общедоступны. IDS может также послать автоматические уведомления для предупреждения сетевых администраторов о потенциальных нарушениях безопасности через разнообразные каналы, в том числе электронную почту и мобильные телефоны. Эти уведомления могут помочь сетевым администраторам определить последующие шаги для анализа нарушения безопасности и усиления стратегии защиты. Сильные стороны IDS:

Слабые места IDS:

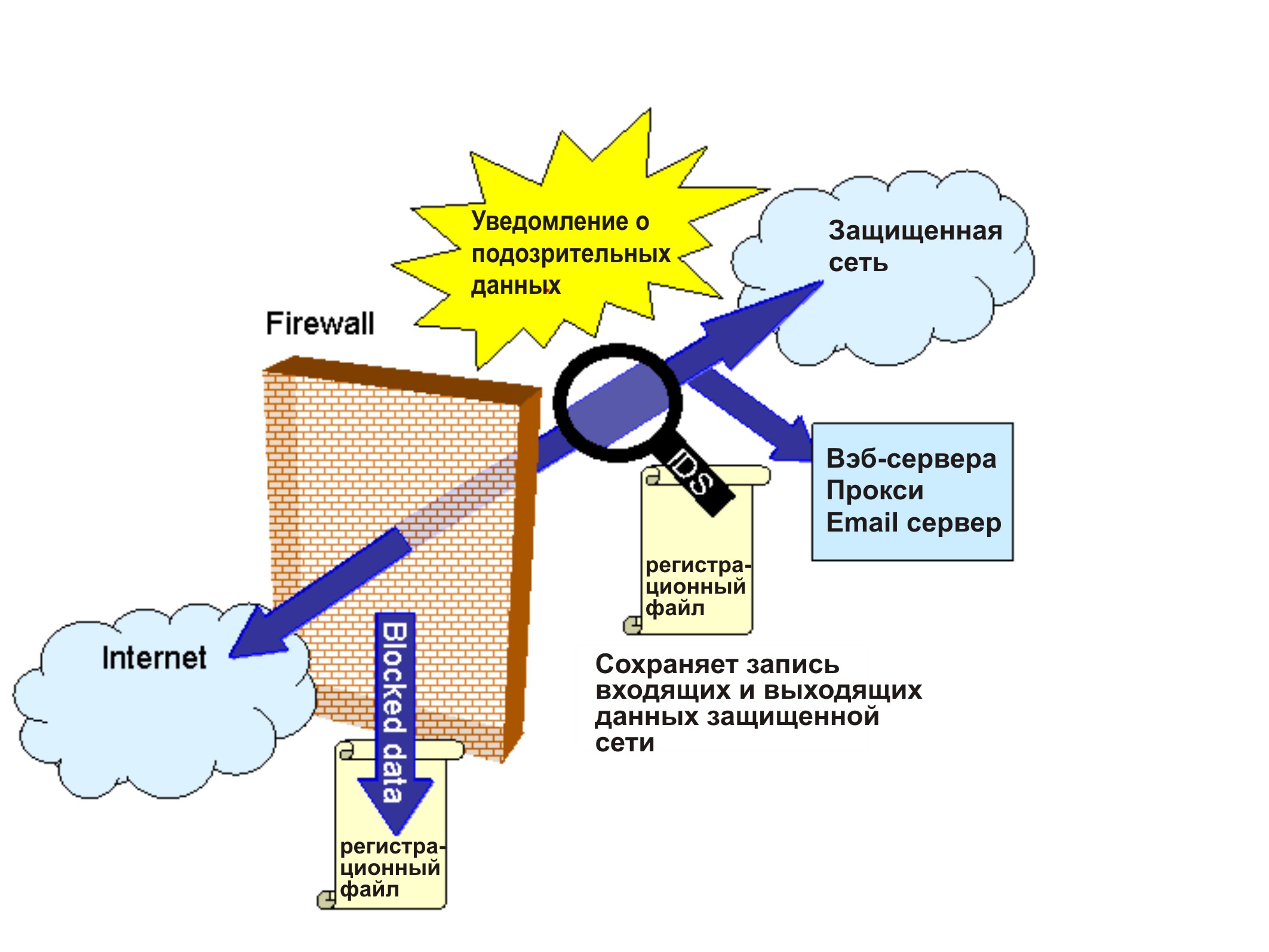

Примером IDS с открытым кодом является Snort. Она сохраняет активный файл протокола для определения возможных атак или нарушений доступа, происходящих в реальном времени. Она также может следить и проверять сетевой трафик и неудачные попытки соединения, подключения к/от необычных расположений, несанкционированные сетевые зондирования, систематические сканирования портов, трафик, противоречащий установкам firewall и необычную активность принятия файлов. Установка IDS Обычно, IDS устанавливается послеfirewall для более основательного анализа пакетов, фильтруемых firewall. Рисунок внизу показывает, как можно установить IDS в сетевой системе.

Рисунок 1. Установка IDS Средства сетевого наблюдения Сетевой мониторинг нужно проводить непрерывно для поддержки доверия к надёжности защищаемой сети и источников данных. Сетевые мониторы могут устанавливаться в стратегических местах, для непрерывного сбора и анализа информации, которая может указать на подозрительную деятельность. Некоторые системы могут реагировать на подозрительную сетевую деятельность, блокируя подозрительные подключения, ограничивая или отключая действующие сервисы, изолируя пораженные системы и собирая свидетельства для последующего анализа. Дополнительно, мониторинг может помочь определить, эффективны ли контрмеры защиты. Внизу приведен список средств сетевого наблюдения с кратким описанием, которое даст вам возможность понять, какие средства сетевого мониторинга используются в настоящее время.

Антивирусное программное обеспечение Вирусные атаки могут распространяться быстро, они обходятся дорого и требуют много времени для восстановления нормальной работы. Исследователи в CAIDA оценивают, что Code Redчервь заразил 359,000 компьютеров менее чем за 14 часов. [CAIDA] Поэтому необходимы инвестиции в установку антивирусного программного обеспечения на всех серверах и рабочих станциях в пределах защищенной сети, чтобы защититься от разрушительных программных атак. Вообще, антивирусное программное обеспечение ищет в файлах (или памяти) признаки злоумышленного кода, используя вирусный профиль (иногда называемый "сигнатурой"), предоставленный продавцом программного обеспечения. Антивирусное программное обеспечение может также удалить вирусы из файлов, изолировать файлы, которые не могут быть почищены и обнаруживает Троянских коней и червей. Некоторые антивирусные средства могут восстанавливать данные, удаленные вирусами. Так как новые вирусы обнаруживаются каждый день, эффективность антивирусного программного обеспечения зависит от наличия последних вирусных баз, установленных на вашем компьютере. Некоторые продавцы антивирусных средств обеспечивают сервисы подписки или другие возможности распространения, помогающие пользователям в получении последних баз данных вирусов. Сильные стороны антивирусного программного обеспечения:

Слабые стороны антивирусного программного обеспечения:

Две популярные антивирусные программы – средства Norton Anti-Virus и McAfee Anti-Virus. Нажмите на какую-нибудь из ссылок для просмотра библиотек с информацией о вирусах. Дополнительную информацию о вирусах и антивирусных программах вы можете найти на CERT Computer Virus Resource page. Вы можете также прочитать статью «Malicious Code Propagation and Antivirus Software Updates» со страницы инцидентов на CERT. Восстановление данных В случае нарушения безопасности, когда ваши данные поставлены под угрозу, искажены, разрушены или удалены, вам нужно быть уверенным, что вы имеете резервную копию (backup) или копию ваших данных для восстановления компьютерной системы. Данные, которые могут быть поставлены под угрозу, включают файлы, прикладные программы и операционную систему. Резервная копия ваших данных – одно из самых главных действий по защите вашей компьютерной системы. Наличие резервной копии ваших данных не только смягчает потерю данных, вызванную нападениями злоумышленника, но, кроме этого, резервные копии помогают восстановить информацию, потерянную при случайном удалении данных, неправильной работе программного обеспечения, оборудования или вследствие стихийного бедствия. Вообще говоря, вам нужно делать резервную копию системы:

Резервные копии нужно хранить на сменном носителе или сохранять на удаленном сайте в случае стихийных бедствий или физического разрушения компьютерного оборудования. При выполнении сканирований на вирусы или тестирования на целостность данных в вашей системе, обязательно выполняйте это на ваших резервных копиях. Важно, чтобы резервные данные не были поставлены под угрозу или испорчены. Существуют различные методы резервного копирования. Полное резервное копирование (Full backup) Копия всех ваших данных Дифференциальное копирование (Differential backup) Копирование всех данных, измененных со времени последнего полного копирования Инкрементное копирование (Incremental backup) Копирование всех данных, измененных со времени последних полного, дифференциального или инкрементного копирования. Первое инкрементное копирование – это также дифференциальное копирование из полного. Выборочное копирование (Selective backup) Копия только отобранных данных Внизу – таблица сравнения условного времени, затраченного на каждый метод и предлагаемый временной интервал для выполнения каждой backup-схемы.

Таблица1. Сравнение методов резервного копирования Для лучшего понимания того, как работают эти методы резервного копирования, рассмотрим некоторые сценарии.

Обратите внимание, что на восстановление данных тратится больше времени, если сделано много инкрементных резервных копий, но потери данных будут меньше. Определяя, как часто вам нужно делать резервные копии своих данных, спросите себя, ценой скольких часов работы компьютера вы готовый рискнуть при потере? Например, если ваш ответ – 24 часа, то вы должны делать ежедневный backup. Если ваш ответ составляет 48 часов, то вам нужно делать backup через день. Выбирая резервный метод, имейте в виду относительное количество времени, которое потребуется для каждого метода при создании резервной копии. Например, полная резервная копия может потребовать большее количество времени, – поэтому ее обычно делают, когда компьютерная система мало задействована. По крайней мере, полные резервные копии нужно выполнять регулярно. Обзор типов безопасности Существует много путей угрожающих целостности и конфиденциальности данных, нарушающих работу вашей системы. К их числу относятся злоумышленные атаки, ошибки пользователей и стихийные бедствия. Следующий список практических мер безопасности поможет вам защитить вашу компьютерную систему:

Меры против нарушения конфиденциальности и кражи подлинности:

Меры против вредоносного кода:

Меры против сбоя, повреждения или удаления данных:

Если ваш компьютер атакован:

Можно сохранить вашу систему, допуская только необходимый трафик. Но имейте в виду, что так вы можете ограничить способность вашей системы взаимодействовать с другими системами или пользователями (например, фильтруя почтовые вложения). Вы можете пойти на крайние меры для того, чтобы исключить угрозы безопасности, и ограничить ваше использование компьютера, отсоединяя его от сети. Однако это серьезно ограничило бы функциональность вашего компьютера. При установке компьютерной системы, нужно найти равновесие между риском и выигрышем. Вы должны оценить, насколько вы готовы рискнуть для достижения той функциональности, которую вы хотели бы для вашей компьютерной системы. Вообще говоря, предохраняя вашу компьютерную систему, убедитесь, что вы следуете корректной методике защиты, рекомендованной экспертами безопасности (от организаций безопасности, таких как, например The CERT® Coordination Center (CERT/CC), SANS Institute, или персонала по безопасности вашей организации). В большинстве случаев, доступны средства профилактики вторжений, известных слабых сторон, ошибок конфигурации и вирусных атак. Один из наиболее важных и полезных путей усиления безопасности вашей системы – быть информированным в вопросах безопасности и обновлениях программного обеспечения. Некоторые полезные источники:

Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2026 stydopedia.ru Все материалы защищены законодательством РФ.

|