|

|

Вредоносные программные средства

Злонамеренное программное обеспечение составляет существенную часть нападений на компьютерные системы. Миллиарды долларов тратятся после нападений на восстановление систем. Злонамеренное программное обеспечение может управлять вашей машиной, изменять данные на ваших носителях и нарушать их целостность. Некоторые виды вредоносного программного обеспечения могут повредить файлы и распространиться на другие машины через сеть. Важные данные, такие как имена, пароли, информация кредитной карточки, финансовые данные и деловые предложения могут быть удалены, изменены или оказаться недоступными для машины. Этот раздел является введением в три основных класса злонамеренного программного обеспечения: вирус, Троянский конь и червь. Вирус Вирус соединяется с файлом или программным приложением, а затем дублирует себя на главном компьютере (хосте), распространяя свои копии в другие файлы. Он может разрушить файлы, изменить или уничтожить данные, отображать раздражающие сообщения, и/или прерывать компьютерные операции. Когда компьютер открывает зараженный файл, он выполняет прикрепленные вирусные команды. Необнаруженный вирус может скрываться в компьютере в течение дней или месяцев, размножаясь и присоединяясь к другим файлам. Зараженные файлы распространяются, когда пользователь пересылает их через Интернет или передает на сменных носителях на другие компьютеры. Вирусы делятся по типу файлов, заражаемых ими. Наиболее часто вирусы заражают следующие элементы информационной системы:

Один из таких вирусов - вирус Мелисса приходит как почтовое сообщение с зараженным Word-документом (часто называется "List.doc"). Строка темы email обычно содержит: "важное сообщение от" ("important message from"). Он воздействует на пользователей почтовых клиентов Outlook или Outlook Express. Когда вложение открывается, вирусная программа будет выполняться, если существует возможность выполнять макрокоманды. Вначале вирус изменит установки макро-защиты, чтобы позволить выполняться и другим макросам. Затем он открывает адресную книгу пользователя Outlook и посылает копии себя вместе с документом, который содержит его, другим пользователям без ведома владельца компьютера. Если документ содержит конфиденциальную информацию, то она может быть получена другими пользователями. Дополнительно, как только зараженный файл открыт, он может заразить другие файлы Word. Если зараженный файл Word послан по электронной почте другому пользователю, у получателя сообщения будет такое же зараженное Мелиссой вложение. Вы можете узнать больше о Вирусе Мелисса. Вирусы часто имеют двойные расширения, такие как .txt.vbs, .mpg.exe, и .gif.scr. Файлы, прикрепленные к почтовым сообщениям, посланными этими вирусами, могут быть невинными файлами типа: текст (.txt), фильм (.mpg), изображение (.gif) или другие типы файла, тогда как фактически файл – злонамеренный сценарий или программа, например, .vbs, .exe, .scr. Если вы используете операционную систему Microsoft Windows, знайте, что операционная система по умолчанию скрывает расширения известных файлов. Чтобы сделать расширения файла видимыми, щелкните по иконке Мой Компьютер (My Computer)на рабочем столе, затем из меню Инструменты (Tools), выберите Параметры Папки...(Folder Options...) Щелкните по пункту меню View (вид), и снимите отметку скрыть расширения файла для известных файлов (Hide file extensions for known file types). Пример вируса со спрятанным расширением: Love Bug (любимый жук) Этот вирус приходит как почтовое вложение, LOVE-LETTER-FOR-YOU.TXT.vbs. Как только вы открываете вложение, вирус переписывает большинство файлов с музыкой, графикой, документов, таблиц и Web-файлов на вашем диске. Затем вирус отправляет себя по почте каждому пользователю из вашей адресной книги. Потери вследствие эпидемии Love Bug стоили до 8.7 миллиардов долларов из-за снижения производительности и необходимости восстановления систем согласно Для получения дополнительной информации о вирусах, зайдите на CERT Computer Virus Resource page. Троянский конь Троянский конь – программа, которая как бы выполняет одно задание, в то время как злонамеренная задача выполняется в фоновом режиме. Она может попасть на ваш компьютер как почтовое вложение, обычно как забавное или, на вид полезное, программное обеспечение, чтобы соблазнить вас открыть его. Как только вы открываете вложение, программа Троянского коня может найти вашу пользовательскую информацию, украсть ваши имена логинов и копировать ваши пароли. Некоторые Троянские программы могут удалить, изменить или передать файлы с вашего компьютера. Некоторые Троянские программы могут содержать вирусы, червей или другие Троянские программы. Троянские программы могут использовать привилегии вашей учетной записи, чтобы установить другие программы, например программы, обеспечивающие несанкционированный сетевой доступ. Или, они могут использовать вашу учетную запись, чтобы напасть на другие системы и сделать ваш сайт источником нападения. Кроме того, эти Троянские программы могут далее использовать уязвимость вашей системы, чтобы расширить уровень доступа после запуска пользователем Троянского коня, например, получить административный доступ. Как только злоумышленник получает административный доступ, он может делать все, что может администратор, например, менять логины и пароли на других компьютерах и устанавливать программное обеспечение. Когда злоумышленник получает административный доступ к вашим системам, становится слишком трудным доверять машине без переустановки системного программного обеспечения. Несмотря на разрушительную силу Троянских программ, эти программы не могут выполняться, если они не будут запущены на целевой системе. Злоумышленник может обмануть пользователя, чтобы выполнить программу. Понимая различные методы, которые злоумышленник может использовать, чтобы заставить пользователей запустить Троянскую программу на их компьютере, вы можете лучше идентифицировать атаку Троянского коня и избежать превращения в жертву такой атаки. Злоумышленник может заманить пользователя запустить Троян, подделывая email так, словно это представитель Microsoft информирует пользователя открыть вложение письма для процедур, которые могут исправить слабое звено безопасности. Тогда пользователь может открыть документ, на самом деле являющийся Трояном. Злоумышленник может также использовать обман, используя методы социальной инженерии, такие например, как вызов системного администратора и выдачу себя за законного системного пользователя, который не может запустить определенные программные приложения. Так злоумышленник может манипулировать системным администратором для запуска Троянской программы. Самозванцы могут использовать сайты загрузки программного обеспечения и заменять законные версии программ Троянскими версиями. Злоумышленник может обмануть пользователей, перенаправляя их на веб-узел, чтобы загрузить Троянскую программу. Кроме того, Троянская программа может размещаться на веб-узле в форме компонентов Java, JavaScript или ActiveX. Заметьте что Java, JavaScript и ActiveX также известны как мобильные коды. Эти программы выполняются веб-браузером при обращении к сайту. Чтобы избежать Троянских нападений через подобные веб-узлы, вы можете отключить Java, JavaScript и ActiveX в вашем веб-браузере. Однако, отключение этих возможностей может затруднить просмотр некоторых веб-узлов. Хорошая практика – отключить Java, JavaScript и ActiveX и разрешать их только тогда, когда необходимо. Вы можете узнать больше о ActiveX security (Безопасности ActiveX) на сайте CERT. Дополнительная информация, относящаяся к рискам, изложена в документе (разрушительный код в веб-ссылках), который можно найти на сайте CERT. Пример троянского коня: Back Orifice (BO) Back Orifice – программа обхода защиты Windows 95/98. Будучи однажды неосторожно установленной, она разрешает злоумышленникам, знающим номер порта прослушания и пароль BO, управлять машиной дистанционно. Злоумышленники могут выполнять привилегированные операции, например, выполнять команды, смотреть списки файлов, передавать и загружать файлы. Вы можете больше прочитать о Back Orifice и других троянских программах обхода защиты. Червь Червь – злонамеренное программное обеспечение, запускающее себя на зараженной удаленной машине. По сравнению с вирусами, которые заражают файлы и распространяются через зараженные файлы и почтовые сообщения, черви могут проникнуть в компьютерные системы более просто, так как им не требуется запуск пользователем. Черви могут выполнять различные действия от показа раздражающих сообщений до разрушения данных. Большинство червей путешествуют в составе почтовых сообщений и пакетов TCP/IP, копируясь с одного компьютера на другой. Червь может прибыть как часть массовой рассылки, которую он отправляет каждому адресату из адресной книги зараженного компьютера. Чтобы скрыть свой путь, червь в массовой рассылке может установить в строке сообщения "От:" случайно выбранный адрес из адресной книги email. Пример червя: Worm 911 Этот червь также известен как Chode, Worm.Firkin и под другими именами. Он ищет среди ряда IP -адресов известные IP-адреса для поиска доступного компьютера, имеющего незащищенное паролем коллективно используемое устройство (shared drive). Он использует это устройство для копирования своих файлов на другие компьютеры. Как только на инфицированном компьютере загружается Windows, запускается скрипт на языке Visual Basic. 19-го числа этот скрипт удаляет файлы из следующих директорий: C:\windows Затем, выдает сообщение о том, что машина инфицирована. Вы можете узнать больше о черве 911 на сайте Symantec. Предотвращение Самый эффективный путь предотвращения враждебных атак программного кода – избегать открывать неизвестные почтовых сообщения или вложения. Нужно быть осторожными и использовать проверенные средства для загрузки данных и программ. Вы не должны запускать программы, если вы не доверяете отправителю информации или соглашаться с тем, чтобы принять вложение. Также следует избегать пересылки программ, полученных из неизвестных источников, другим пользователям. Вы должны также быть осторожны, выполняя содержимое таких апплетов как Java, JavaScript или Active X, управляемых веб-страницами. Чтобы уменьшить восприимчивость вашего компьютера к червям, вы, возможно, захотите сконфигурировать ваш браузер, чтобы отключить автоматическое выполнение содержимого веб-страницы. Вы, возможно, также хотите отключить макросы в любой программе, которая содержит макроязык. Например, чтобы отключить выполнение макросов в Microsoft Word, нажмите на Инструменты (Tools), выберите Macro, а затем Защиту (Security). Выберите уровень защиты – либо «высокий» ("High"), либо «средний» ("Medium"). "Высокий" игнорирует макрокод, "средний" позволяет выполнить или отключить макрокод. Многие слабые стороны безопасности, относящиеся к операционным системам, обсуждаются в списке рассылок. Фирмы-разработчики программного обеспечения, такие как Microsoft, выпускают пакеты обновления или заплаты, которые ставятся для закрытия дыр в защите, но если эти изменения не поставлены своевременно, ваша операционная система остается уязвимой для атак. Также важно ощущать появление вирусов, червей и Троянов. Вы можете проконсультироваться в Календаре вирусов McAfee's по последним вирусам. Определение Самые заметные симптомы заражения враждебным программным кодом это:

Ответные меры : Если вы обнаружили, что в вашу систему попал вирус: 1. Пробуйте сдержать вирус. 2. Пробуйте идентифицировать вирус. 3. Пробуйте восстановить поврежденные данные. 4. Как только вы определили источник заражения, предупредите других о вирусе. Есть различные средства, такие как сканеры вирусов, чтобы помочь вам выявить известные вирусы. Вы можете также использовать антивирусные мониторы для выявления приложений, ведущих себя как вирусы. Эти типы средств будут более подробно обсуждаться в разделе 6.3.2 Средства обнаружения проникновения. Вы может найти больше информации о вредоносном программном коде на сайте CERT. Отказ от обслуживания

В феврале 2000, по пяти популярным сайтам мира прошли атаки DoS [отказ обслуживания], включая Amazon, Yahoo! и eBay. Yankee Group оценила, что эти атаки стоили индустрии 1.2 миллиарда долларов. [InfoWorld, NETstatistica] В атаке отказа обслуживания (DoS) целью атакующего было исчерпать системные ресурсы, такие как сетевая связанность и пропускная способность сети, для того чтобы воспрепятствовать передаче данных и обработке. Эта атака характеризовалась следующим:

Сетевая связанность Чтобы ограничить сетевую связанность атакуемой машины, злоумышленник может инициализировать полиприсоединение к целевой машине. Атакуемая машина начинает процесс соединения и ждет, пока будет завершено фальшивое подключение злоумышленника. Пока она ждет, блокируются другие законные подключения. Это нападение может быть запущено и через dial-up-модемное соединение против высокоскоростной сетевой системы. Пример этого вида атаки Лавинная атака SYN. Пропускная способность сети Одним из общих нападений, целью которых является ограничение пропускной способности системы, является генерация чрезмерного количества трафика в этой сети. Это нападение также известно как сетевое наводнение (network flooding). Пример такого нападения – Smurf attack. Нападение Smurf выполняется, используя команду Ping. (Вы можете выполнить запрос Ping, обращаясь к консоли (Command console) и набирая "ping [IP-адрес или имя хоста]". Машина, которую вы запинговали, отвечает, посылая эхо сообщение обратно на ваш компьютер). В нападении Smurf, злоумышленник посылает ping команды неоднократно, используя адрес жертвы в качестве адреса возврата. Когда команда Ping выходит на множество узлов в локальной сети целевой системы, все машины, получающие запрос, будут отвечать жертве на каждую команду Ping. Это вызывает затопление сети целевой системы пинг ответами. При определенном количестве пакетов, сеть «затопляется», атакуемый узел становится недоступным для получения или отбора траффика. Его услуги становятся недоступными. Схема внизу иллюстрирует Smurf атаку

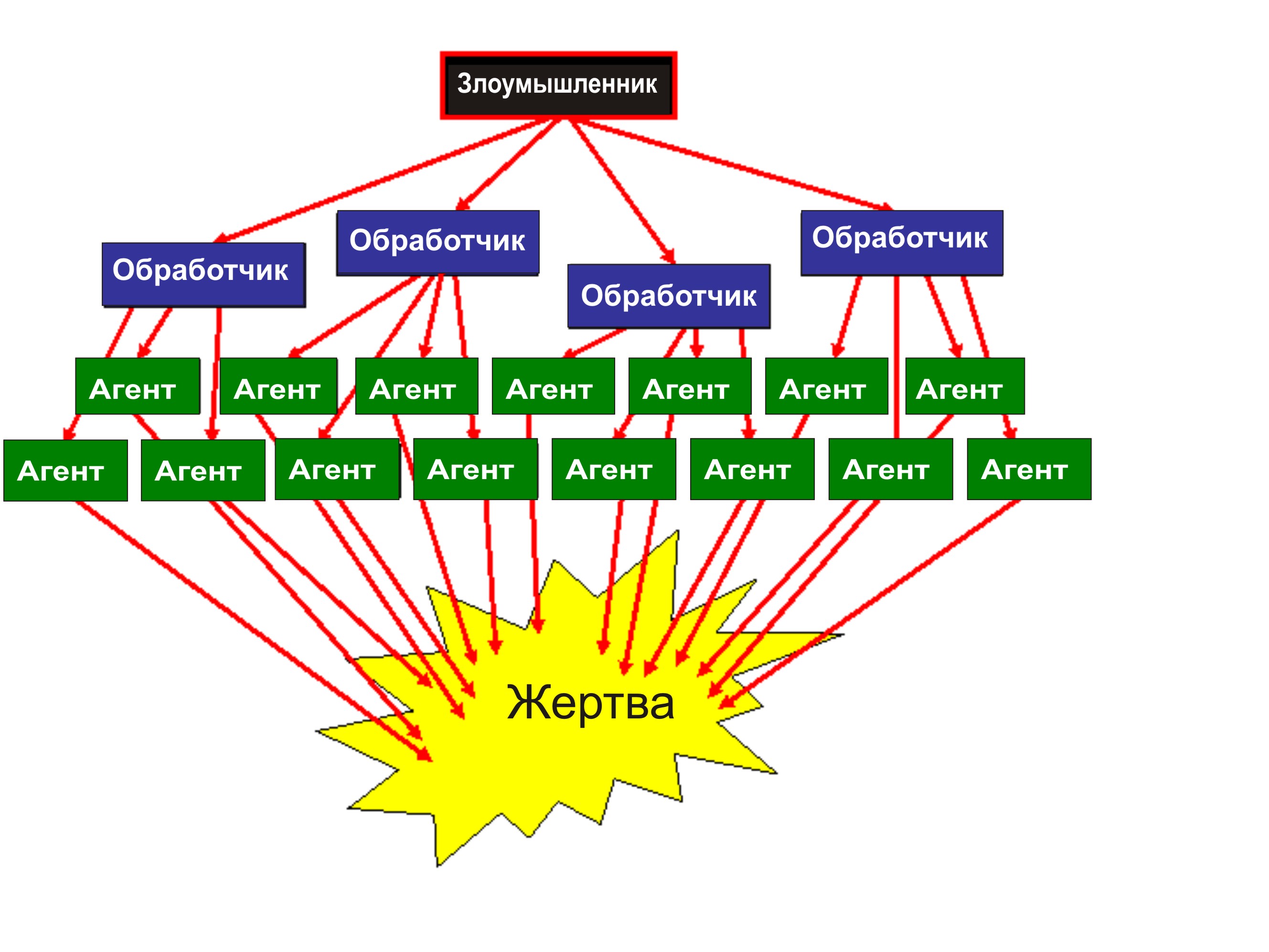

Схема 1. Smurf-атака Другой источник атаки использования ресурсов Злоумышленник, возможно, также пытается остановить систему, атакуя другие компоненты, в том числе циклы ЦП, память и дисковое пространство, используя вредоносные программы. Вызовы вирусов, червей и Троянских коней – это программы. Выполнение этих программ потребляет циклы ЦП, память и дисковое пространство. Эти вредные программы могут копировать себя неоднократно, чтобы исчерпать ваши циклы ЦП, память и дисковое пространство. Другой способ захватить дисковое пространство - Рассылка спама (spam) на почтовый сервер, генерация чрезмерного количества почтовых сообщений. Например, когда 80% памяти почтовой системы заполнены спамом с навязчивой рекламой, дисковое пространство для запоминания законной электронной почты будет ограничено. Самозванец может также изобрести пути заставить систему генерировать сообщения об ошибке, которые нужно периодически записывать на диск. Когда данные беспрерывно и без ограничений записываются на диск, система в конечном счете заполнит все дисковое пространство и станет не в состоянии выполнять другие функции. Есть множество способов, которые может использовать злоумышленник, чтобы исчерпать системные ресурсы. Скорость и влияние атак может возрастать экспоненциально, когда используется множество компьютеров для атаки. Распределённая атака типа «отказ в обслуживании» (Distributed Denial of Service Attack - DDoS ) Распределённая атака типа «отказ в обслуживании» (DDoS) может быть более разрушительной чем DoS атака. DoS атака обычно запускается, используя множество компьютеров для атаки на компьютер-жертву. При атаке DdoS злоумышленник использует несколько «захваченных» компьютеров для работы в качестве центров управления, называемых "handlers" ("манипуляторы") или "masters" ("мастера"). Он также устанавливает "агентов" ("agents" ), часто посредством Троянской программы, которые выполняются на других захваченных компьютерах. Эти агенты также называются "зомби" или "рабы." ("zombies" or "slaves." ) Каждый компьютер-обработчик управляет группой компьютеров-агентов. Злоумышленников, использующих DdoS атаки, определить труднее, потому что при этом вовлечено больше компьютеров и тактика агента-обработчика добавляет увеличивает сложности при отслеживании злоумышленника, инициализировавшего нападение.

Для инициализации DdoS-нападения, каждый компьютер-обработчик управляет компьютерами-агентами, для того чтобы «затопить» целевую систему, одновременно посылая пакеты данных к атакуемой системе. Когда сетевая пропускная способность целевой системы исчерпана, законный сетевой траффик перестанет проходить, делая сеть быть недоступной. При соединении с сетью для нападения на другие компьютерные системы ваш компьютер может использоваться или как компьютер-обработчик или как компьютер-агент. Эти нападения могут быть использованы на главных сайтах электронной коммерции, например Yahoo.com и eBay.com. Прочитайте историю "Cyber assaults hit Buy.com, eBay, CNN and Amazon". Внизу – иллюстрация DdoS атаки.

Рисунок 2. DDoS атака. Предотвращение

Технологии безопасности Есть много методов усиления безопасности компьютерных систем или сети компьютерных систем. В этом разделе вы изучите различные способы защиты компьютерных систем посредством шифрования и аутентификации.

Шифрование

Поскольку неавторизованные лица могут "слушать" ваши пакеты данных, то информация, передаваемая по компьютерной сети не всегда безопасна. Есть много точек в компьютерной сети, где передаваемая информация может быть перехвачена. Для решения этой проблемы, конфиденциальная информация должна шифроваться до передачи, а затем расшифровываться получателем. Шифрование – процесс преобразования информации в непонятный для шпионов вид. Дешифрование – процесс преобразования закодированной информации в понятную для предназначаемого получателя форму. Кодируемое сообщение называется исходным текстом или открытым (нешифрованным) текстом (plaintext), а закодированная версия называется криптограммой (зашифрованный текст – ciphertext). (Шифр – секретный код.) Для шифрования сообщения, чтобы получатель мог затем расшифровать его, должен быть ключ или пароль, который определяет, как сделано кодирование. Связь посредством секретного кода имеет длинную историю, и известна со времен античной Греции. Целая область математики и компьютерной науки развилась вокруг криптографии, вызванная необходимостью безопасности. Криптографические алгоритмы – математические функции, использующие шифрование и дешифрование. Эти математические вычисления могут быть очень сложными, так как они должны исключить любые обнаруживаемые шаблоны в зашифрованном тексте, которые сделали бы код простым для взлома. Один популярный алгоритм кодирования для использования в электронной торговле – DES, который расшифровывается как Стандарт Кодирования Данных (Data Encryption Standard). Он был создан правительством Соединенных Штатов, в том числе, для обеспечения безопасности коммуникаций между правительственными и финансовыми учреждениями. Другим популярным алгоритмом шифрования для компьютеров является специально созданный для Интернет-приложений RC4. Он был создан частной компанией RSA Security, Inc. Полезный источник информации об основах криптографии – Cryptography FAQ. В заключение этого раздела мы рассмотрим некоторые простые схемы шифрования, и посмотрим, почему они недостаточно хороши для сегодняшних требований безопасности. Затем мы рассмотрим некоторые схемы шифрования, используемые сегодня. Подстановочный шифр Основной вид шифрования на основе секретных ключей – подстановочный шифр (substitution cipher). Подстановочный шифр изменяет обычный текст на зашифрованный текст, заменяя каждый элемент обычного текста закодированным. Элементы могут быть буквами, словами или фразами. Вероятно, самый простой из всех шифров замены – character-shift (перемещения символов), который меняет буквы, основываясь на их положении в алфавите. Например, если мы заменяем каждую букву обычного текста буквой, которая стоит после нее в алфавите, то А становится B, E становится F, и так далее. И, для законченности, скажем, что Z становится А. "Ключ" в подстановочном шифре – число позиций для перемещения каждой буквы и направление, в котором ее перемещать. Если вы знаете ключ, вы можете расшифровать сообщение, сместив символы зашифрованного текста в противоположном направлении. Это восстанавливает исходный текст.

Таблица1. Результаты шифрования заменой Шифр перемещения символов из-за своей простоты предусматривает немного возможных путей кодирования сообщения. Сколькими способами? Обратите внимание, что перемещение на один символ влево – это тоже самое, что переместить вправо на 25 символов (английский алфавит). Поэтому, нам нужно рассматривать только перемещения в одном направлении. И, перемещение на 26 символов вообще не является кодированием, так как А будет заменено на А и так далее. Следовательно, в этом случае есть только 25 неодинаковых перемещений или 25 возможных ключей. Поэтому эта схема кодирования имеет очень маленькое пространство ключей (key space). Следующая диаграмма показывает все 25 перемещений символов.

Таблица 2 Простое перемещение символов Несмотря на то, что это напоминает довольно сложную таблицу, компьютер может мгновенно вычислить все 25 декодирований сообщения, а затем выбирает декодирование, которое воспроизводит распознаваемые английские слова. Попытка сломать код, перебором всех возможных ключей, называется «атакой методом грубой силы» (brute force attack) и чрезвычайно эффективна на кодах с маленьким пространством ключей. Поскольку простые коды могут быть быстро сломаны «грубой силой», то необходим важный компонент к безопасному коду – большое пространство ключей (key space). Давайте посмотрим, как мы можем увеличить пространство ключей для подстановочного шифра. Предположим, что вместо смещения каждого символа исходного текста на определенную величину, мы используем пароль, или даже лучше, фразу-пароль в качестве нашего ключа шифрования. Буквы фразы-пароля могут использоваться один раз, чтобы сказать нам, на сколько символов переместить соответствующую букву исходного текста. Например, если ключевая фраза – CAT, мы отмечаем, что буквы C-А-T имеют позиции алфавита 3-1-20. Поэтому мы переместим первую букву исходного текста на три символа, вторую букву на один символ, и третью букву на двадцать символов. Если мы кодируем длинное сообщение, мы можем повторять фразу-пароль для того, чтобы сделать его длину сопоставимой с исходным текстом.

Таблица 3 Ключ шифрования фразой-паролем Использование фразы-пароля для шифра замены значительно расширяет пространство ключей. С фразой-паролем длиной в n символов, пространство ключей будет размером 26n, растущим очень быстро вместе с n. Восьмибуквенная фраза-пароль обеспечивает более 208 миллиона возможных ключей. Передача ключа Предположим, вы хотите отправить сообщения другу, который собирается путешествовать в некотором недружественном окружении и вы хотите, чтобы ваша связь была защищена от подслушивания. Вы можете выбрать фразу-пароль и дать ее вашему другу перед тем, как он отправится в путешествие. Но, что случится, если фраза-пароль станет известной после того, как ваш друг уехал? Ваша связь больше не будет безопасна, и у вас не будет возможности установить новую фразу без угрозы перехвата. Другая проблема заключается в том, если вы пользуетесь одной и той же фразой-паролем слишком долго, то злоумышленник может взломать ваш код статистическим анализом зашифрованных сообщений. Безопаснее выбирать новый ключ для каждого сообщения. Но, вам будет нужен способ безопасной передачи этого ключа вашему другу. Одно решение этой проблемы уже используется столетиями, – выбрать строку в книге для использования в качестве фразы-пароля, предполагая, что вы и ваш друг имеете копии книги. Вместо передачи фактического ключа, вы только указываете номер строки, чтобы найти фразу-пароль. Например, H.II.ii.24 может ссылаться на Hamlet Act II, Scene ii, Line 24. Даже если шпион осознал, что это является ссылкой на пьесу Шекспира, шпиону нужно еще знать издание, которое использовалось для получения точного ключа. Классическое издание будет использовать старое правописание, а современная версия будет использовать обычное правописание, в сокращенной современной версии будут опущены некоторые абзацы. В нижеследующем примере обычный текст кодируется, используя строку из Гамлета, взятого из издания, называемого First Folio, которое использует старое правописание.

Схема шифрования секретным ключом (Private Key Encryption Scheme) В схеме шифрования секретным (личным) ключом, ключ, используемый для шифрования сообщения, может быть также использован для дешифрования. Эта схема также известна как симметричное шифрование. В ней отправитель и получатель должны хранить ключи у себя, отсюда термин – схема "секретного" («личного») ключа. Если кто-нибудь еще раскроет секретный ключ, сообщение уже не будет секретным. Рисунок 1 внизу показывает, как работает шифрование секретным ключом.

Рисунок 1. Шифрование секретным ключом Схемы шифрования секретным ключом используются в современных алгоритмах, таких как DES и RC4. Схема шифрования открытым ключом

Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2026 stydopedia.ru Все материалы защищены законодательством РФ.

|