|

|

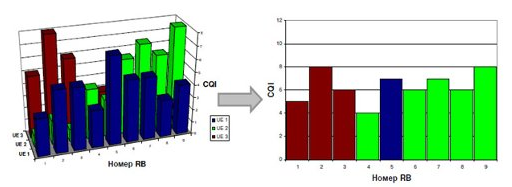

Ключевые особенности радиоинтерфейса LTE Rel.8.а) Многостанционный доступ. На линии вниз технологии LTE и линиях вверх и вниз технологии WiMax используется OFDMA – многостанционый доступ на базе ортогонального частотного мультиплексирования (OFDM). В LTE на линии вверх отказались от OFDM, поскольку при сложении множества ортогональных поднесущих формируется сигнал с большим пик-фактором. Для передачи такого сигнала без искажений требуется высоко линейный, а значит, дорогостоящий усилитель. Для упрощения терминалов было решено использовать технологию SC-FDMA – мультиплексирование на одной несущей. Сигнал SC-FDMA обладает меньшим пик-фактором, в результате чего усилитель может работать в более эффективном режиме и с более высоким КПД. б) Диспетчеризация частотных ресурсов В LTE реализована техника борьбы с частотно-селективными замираниями: частотно-селективная диспетчеризация ресурсов “frequency selective scheduling”. Для каждой абонентской станции UE (User Equipment) и каждого частотного блока несущей формируются индикаторы качества канала CQI (Channel Quality Indicator) (рис.5.7). В зависимости от требуемой для UE скорости передачи данных базовой станцией принимается решение о количестве ресурсных блоков, выделяемых тому или иному пользователю, а какие именно частотные блоки выделять пользователям зависит от CQI. Пользователям выделяются те ресурсные блоки, которые обладают наивысшим CQI, а значит, наилучшим отношением сигнал/шум. Такой способ распределения ресурсов между пользователями дает заметный энергетический выигрыш по сравнению с рандомизированной раздачей частотных ресурсов.

Рисунок 5.7 – Частотно-селективная диспетчеризация ресурсов LTE в) Гибридная процедура повторной передачи по запросу В системе используется процедура повторной передачи HARQ (Hybrid Automatic Repeat reQuest) (рис.5.8). Благодаря упрощенной архитектуре LTE (в радиоподсистеме WiMax, как правило, имеется контроллер базовых станций, а в LTE он отсутствует) сократилось время на обработку пакетов до 10 мс, против 30 мс в WiMax.

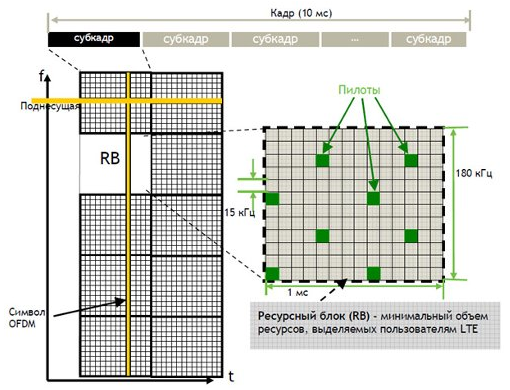

Рисунок 5.8 – Процедура HARQ Кроме того, для объединения повторно переданных пакетов в LTE используется процедура «Incremental redundancy». При каждой последующей повторной передаче меняется шаблон выкалывания бит в процессе турбокодирования. В декодирующем устройстве при каждой последующей передаче увеличивается число проверочных бит в декодируемом пакете. Этот метод эффективен и дает заметный энергетический выигрыш. г) Организация канальных ресурсов. В LTE пользователям выделяются ресурсные блоки по 12 соседних поднесущих х 1 субкадр (рис. 5.6). 1 ресурсный блок = 12 поднесущих x 14 символов OFDM = 168 ресурсных элементов. Тот факт, что в пределах одного ресурсного блока, 180 кГц, поднесущие коррелированы, позволяет сократить количество пилот-поднесущих для оценивания канала на приемной стороне. На линии вниз в режиме MIMO 2x2 в каждом ресурсном блоке под пилоты резервируется 16 позиций из доступных 168 (доля пилотов – 9,5%). На линиях вверх и вниз размер ресурсного блока совпадает – 168 ресурсных элементов. На линии вверх под пилоты выделяются 36 позиций (доля пилотов – 21,4%). Доля пилот-поднесущих в LTE в 1,5 раза меньше, чем в WiMax.

Рисунок 5.6 – Ресурсные блоки частотного канала LTE

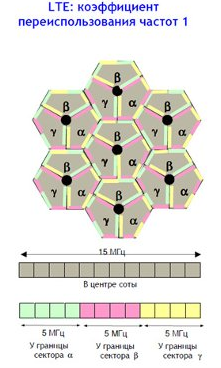

д) Коэффициент переиспользования частот Работа сети LTE осуществляется с коэффициентом переиспользования частот 1, т.е. все базовые станции работают на одной несущей. Внутрисистемные помехи в данной системе минимизируются благодаря частотно-селективной диспетчеризации, координации помех между сотами, гибкому частотному плану. На рис. 5.10 показан один из вариантов гибкого частотного плана. Для пользователей в центре любой соты могут выделяться ресурсы из всей полосы канала (серая зона). Пользователям на краях сот выделяются ресурсы только из определенных поддиапазонов (указаны соответствующим цветом). Таким образом, в каждой соте известно, в каком поддиапазоне концентрируются помехи на ее границах. Положение UE, на краю соты или вблизи базовой станции, идентифицируется по периодическим отчетам UE об уровнях сигналов соседних сот (для поддержки хэндовера).

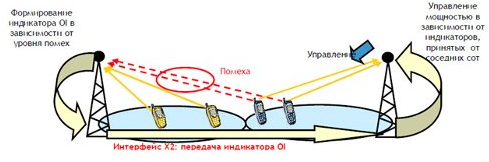

Рисунок 5.10 – Коэффициент переиспользования частот в сети LTE е) Управление мощностью В любой сотовой сети поддерживаются процедуры управления мощностью передатчиков абонентских станций для борьбы с замираниями и компенсации потерь на линии. В классическом алгоритме мощность излучения пользовательских сигналов должна устанавливаться такой, чтобы уровни сигналов различных пользователей поступали на вход приемника базовой станции с отношением сигнал/шум, равным некоторому пороговому значению. В LTE применяется модифицированный алгоритм – частичное управление мощностью FPC (Fractional Power Control). Пороговое отношение сигнал/шум меняется для пользователей в зависимости от их положения внутри соты: чем ближе UE к базовой станции, тем выше порог отношения сигнал/шум как критерий регулировки мощности. Следовательно, вблизи базовой станции UE работает с более высоким отношением сигнал/шум, с более высокой скоростью кодирования и кратностью модуляции, а значит, с более высокой спектральной эффективностью. Кроме того, работая с повышенной мощностью, UE может справляться с внутрисистемной интерференцией – подавлять соканальные помехи. Кроме того, каждая базовая станция LTE контролирует уровень помех от соседних сот. Базовые станции периодически обмениваются индикаторами перегрузки OI (Overload Indicator), указывающими, в каком ресурсном блоке уровень помех превышает пороговое значение. Индикатор OI формируется по результатам измерения базовой станцией уровней помех и фонового шума для каждого частотного блока в соте. Параметры управления мощностью устанавливаются в зависимости от принятого OI: если для какого-либо блока указывается высокий уровень помех, то базовая станция передает команду снизить мощность UE, излучающего в данном ресурсном блоке (рис. 5.9).

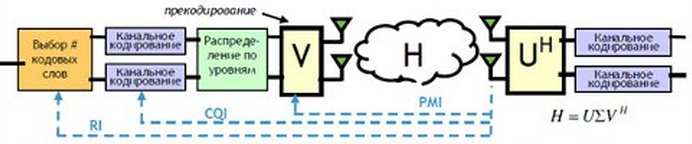

Рисунок 5.9 – Управление мощностью соседней базовой станции ж) Схема MIMO Если в системе MIMO можно передать от приемника к передатчику информацию о характеристиках канала распространения радиоволн, то на передающей и приемной сторонах имеется возможность сформировать оптимальным образом пространственные каналы распространения отдельных сигнальных потоков таким образом, чтобы минимизировать их взаимную интерференцию, а это значительно повышает энергетический бюджет соединения. Именно такой принцип заложен в LTE, где реализуется схема MIMO с обратной связью CL-MIMO (Closed Loop MIMO). В приемнике после оценивания канала выбирается соответствующая прекодирующая матрица, а номер оптимальной прекодирующей матрицы PMI (Precoding Matrix Indicator) посылается передатчику. Обратная связь в схеме MIMO WiMaх не предусмотрена. В LTE используется параллельная схема канального кодирования, предшествующего обработке MIMO (рис. 5.11). При такой схеме, входные данные демультиплексируются на два потока, каждый из которых в отдельности подвергается помехоустойчивому кодированию. Закодированные потоки подаются в схему MIMO. На приемной стороне осуществляются обратные операции, после снятия помехоустойчивого кода в обеих ветвях декодированные данные подаются обратно в приемник – обработчик MIMO: реализуется итерационный алгоритм совместной демодуляции MIMO и канального декодирования, позволяющий заметно улучшить работу приемника и снизить требуемое отношение сигнал/шум на входе приемника. Данный алгоритм называется алгоритмом последовательного исключения демодулированных компонент SIC (Successive Interference Cancellation). При последовательном канальном кодировании, как в WiMax, этот алгоритм нереализуем.

Рисунок 5.11 – Схема MIMO в системе LTE з) Адаптация системы к характеристикам канала В современных системах радиодоступа можно максимально учесть условия распространения радиоволн в канале связи и адаптироваться к ним путем выбора наиболее подходящей схемы модуляции и кодирования MCS (Modulation and Coding Scheme). Квадратурная амплитудная модуляция QPSK/16QAM/64QAM может комбинироваться с помехоустойчивым кодированием с различными скоростями. В LTE доступны 29 схем MCS, выбирается та, которая в данных условиях распространения радиоволн обеспечивает максимальную пропускную способность. Точность настройки на канал в зависимости от отношения сигнал/шум составляет 1-2 дБ. При высоком отношении сигнал/шум используется скорость кодирования, близкая к 1.

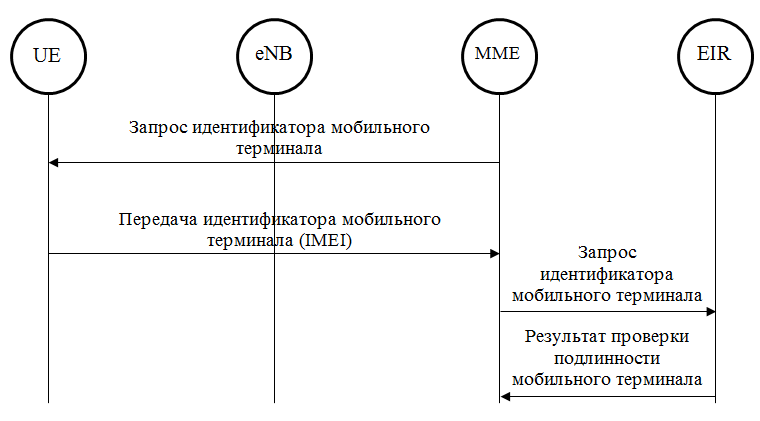

6 Обзор вопросов безопасности технологии LTE 6.1 Задачи обеспечения безопасности в сети LTE Обеспечению безопасности в сетях LTE уделяется огромное внимание. В Release 8 утверждается, что в сети LTE должен существовать такой уровень безопасности, который был бы не ниже, чем в существующих сетях 3GPP с пакетной коммутацией и коммутацией каналов, а также процедура аутентификации не должна зависеть от типа и технологи сети доступа. Как и в любой сети, в сети LTE операторы хотят быть уверены, что пользователи и устройства, подключенные к их сетям, действительно те, за кого себя выдают, что эти пользователи получают доступ к тем сервисам, к которым они допущены и что они сети платят за эти используемые сервисы. Пользователи же в свою очередь хотят быть уверены, что их частная информация защищена, что целостность данных, которые они принимают и отправляют, не нарушена, что они всегда могут получить доступ к сервисам, на которые подписаны. В любой сети необходимо учитывать ожидания как оператора, так и пользователя, которые могут быть достигнуты только совместными усилиями производителей оборудования, системных интеграторов и сетевых операторов. Угрозами безопасности для сетей LTE служат: - взаимодействие сети LTE с внешними сетями, как «надежными», так и «не надежными» - размещение базовых станций eNodeB в доступных местах - осуществление «местной» защиты оборудования и данных. - несанкционированное использование сервисов сети. - нарушение конфиденциальности и целостности пользовательских данных (например, подслушивание). Таким образом, для обеспечения безопасности в сети LTE должны быть решены следующие задачи: - идентификация абонентского оборудования. - аутентификация и авторизация пользователя. - обеспечение конфиденциальности аутентификации пользователя. - обеспечение аутентификации сети абонентским оборудованием. - обеспечение конфиденциальности, целостности и доступности пользовательских данных. - обеспечение конфиденциальности и аутентификации данных, передаваемых в сообщениях сигнализации. В Release 8 обозначены следующие основополагающие принципы обеспечения безопасности сети LTE: - усовершенствованные процедуры аутентификации и согласования ключей. - сложная иерархия ключей. - усложненное взаимодействие сети LTE с внешними сетями по обеспечению безопасности - дополнительная защита базовых станций eNB по сравнению с базовыми станциями сетей второго и третьего поколений. Информационная безопасность в сетях LTE в основном обеспечивается производителями оборудования. Операторы обеспечивают лишь физическую безопасность узлов. 6.2 Обеспечение доступа к сети LTE Доступ к сетям LTE должен предоставляться абонентам согласно существующим USIM-картам. При этом база данных HSS должна соответствовать Release 5. Доступ с помощью SIM –карт не допустим. Абонентам разрешен доступ к одной или нескольким внешним сетям, другими словами абонент не имеет право выхода в любую внешнюю сеть по его выбору, такой доступ осуществляется только к сетям, имеющим контракт с оператором сети LTE. Во время доступа к сети LTE узел управления ММЕ выделяет глобальный уникальный временный идентификатор (GUTI) каждому пользовательскому терминалу во избежание частого обмена постоянным идентификатором мобильного терминала (IMSI) по радиоканалу. Глобальный временный идентификатор GUTI состоит из двух компонентов: глобальный уникальный идентификатор узла ММЕ (GUMMEI), который определяет подлинность данного узла ММЕ, и идентификатор M-TMSI, который определяет подлинность мобильного терминала, обслуживаемого данным узлом ММЕ. Идентификатор GUMMEI в свою очередь состоит из идентификатора PLMN: MCC, MNC и идентификатора узла ММЕ (групповой идентификатор MMEGI и кода узла MMEC). MMEC обеспечивает уникальность узла ММЕ в пределах группы, а MMEGI используется для идентификации различных групп ММЕ. Также существует сокращенная форма GUTI – идентификатор SAE TMSI (S-TMSI). Он используется для идентификации мобильного терминала по радиоканалу и включается в запрос RRC-соединения. S-TMSI содержит идентификаторы MMEC и M-TMSI. Тем не менее, он не включает групповой идентификатор MMEGI. Таким образом, поскольку группы узлов ММЕ могут перекрываться, необходимо, чтобы узлы ММЕ перекрывающихся областей имели различные уникальные коды MMEC. Процедура перераспределения GUTI используется для обновления временной идентификации мобильного терминала. Она должна выполняться после инициирования процедуры шифрования NAS. 6.3 Идентификация абонентского оборудования Идентификация абонентского оборудования позволяет исключить использование в сети украденных либо дефектных мобильных терминалов. Идентификация мобильного терминала выполняется модулем управления мобильностью MMЕ и сервером абонентских данных HSS с помощью регистра идентификации EIR. Узел MME посылает запрос международного идентификатора абонентскому устройству, в ответ абонентское устройство посылает данный идентификатор (IMEI). IMEI отправляется с использованием процедур шифрования. Узел ММЕ передает полученный IMEI регистру идентификации EIR для последующей проверки подлинности терминала. EIR посылает результат проверки подлинности, на основе которого абонентскому устройству разрешается либо запрещается работа в сети.

Рисунок 6.1 – Процедура идентификации мобильного терминала в сети LTE В условиях роуминга идентификация выполняется регистром EIR домашней сети в случаях, когда визитная сеть получает от мобильного терминала запрос на присоединение (кроме случая, когда запрос связан с выполнением процедуры хэндовера), а также в случае реализации процедуры обновления данных о зоне местоположения мобильного терминала в сети E-UTRAN, если до этого мобильный терминал находился в сети UTRAN/GERAN и обслуживающий его ранее узел SGSN не предоставил данные об идентификации мобильного терминала.

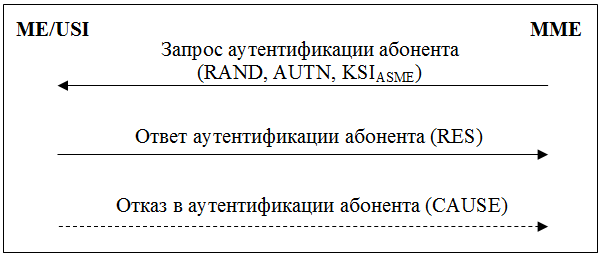

6.4 Аутентификация в сети LTE В сети LTE поддерживается процедура взаимной аутентификации, то есть пользователь аутентифицирует сеть (действительно ли эта та сеть, к которой он желает получить доступ), а сеть аутентифицирует пользователя (действительно ли это тот пользователь, за которого он себя выдает) (рис. 6.2).

Рисунок 6.2 – Процедура аутентификации Аутентификация пользователя осуществляется для защиты от несанкционированного использования сервисов, аутентификация сети осуществляется для подтверждения ее надежности. Процедура аутентификации и согласования ключей (АКА) основана на ключе управления безопасностью доступа объекта КASME. Ключ КASME формирует основу для осуществления AS и NAS шифрования и проверки целостности. ASME – это объект управления безопасностью доступа. Он получает ключи от домашнего сервера HSS. В сети LTE роль объекта управления играет узел ММЕ. Процедура аутентификации. Аутентификационная информация выдается HSS по запросу элемента ММЕ и передается в ММЕ по интерфейсу S6a. Такой запрос включает IMSI (мобильный код страны и код сети мобильной связи), тип сети, число запрашиваемых векторов аутентификации. После получения запроса от ММЕ, сервер HSS запрашивает центр аутентификации сгенерировать вектор аутентификации AV, если нет доступных векторов в базе данных сервера HSS. Ключ KASME передается сервером HSS в ММЕ как часть вектора EPS AV в качестве ответа на запрос аутентификации. Вектор EPS AV состоит из случайного числа (RAND), ожидаемого ответа пользователя (XRES), аутентификационных данных (AUTN) и ключа KASME. ММЕ посылает запрос аутентификации абонентскому устройству, который содержит RAND, AUTN и KSIASME. KSIASME однозначно определяется KASME. Этот ключ отправляется абонентскому устройству от узла ММЕ вместе с временным идентификатором при входе в сеть и хранится в нем. Абонентское устройство реагирует на запрос ответом аутентификации, содержащим реакцию пользователя RES. ММЕ сравнивает полученное от абонентского устройства RES и XRES и аутентифицирует (или нет) абонента. Одновременно с этим, осуществляется и аутентификация сети мобильным терминалом. Процедура аутентификации показана на рисунке. 6.5 Обеспечение конфиденциальности и целостности Целостность, а также шифрование и дешифрование пользовательских данных осуществляется базовыми станциями eNB при помощи протокола Packet Data Convergence Protocol – PDCP. Данный протокол также обеспечивает устранение избыточности (сжатие) служебной информации, объем которой может быть соизмерим с объемом полезной информации, передаваемой в пакетах данных. Целостность и конфиденциальность данных, передаваемых в сообщениях сигнализации базовой сети EPC, обеспечивается элементом ММЕ. Целостность и конфиденциальность данных, передаваемых в сообщениях сигнализации сети радиодоступа, обеспечивается базовыми станциями eNB. Для обеспечения конфиденциальности и целостности данных пользователя и сообщений сигнализации существует два уровня ассоциаций безопасности: уровень доступа AS и уровень без доступа NAS. Механизмы шифрования могут быть использованы для обеспечения сигнализации и конфиденциальности пользовательских данных между UE и EPS, тогда как целостность и механизмы воспроизведения могут быть использованы для обеспечения сигнализации и целостности данных пользователя. В табл. 6.1 приведены ассоциации безопасности AS и NAS и их отношения с UE и элементами сети EPS, в частности, MME и eNB. Таблица 6.1 – Ассоциации безопасности AS и NAS

Продолжение таблицы 6.1

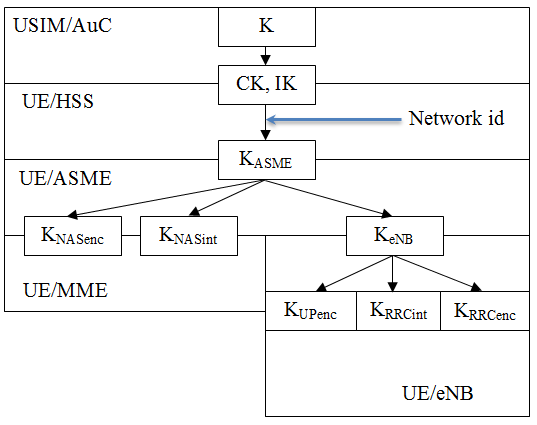

Следует отметить, что не существует требований по защите данных плоскости пользователя, между базовыми станциями и шлюзом S-GW выше транспортного уровня сети. Проверка целостности также не является обязательной между базовыми станциями и мобильными терминалами. Рассмотрим алгоритмы шифрования (ЕЕА). Между каждыми объектами назначается 4-разрядный идентификатор с 128-разрядным ключом: «00002» 128-ЕЕА0 нулевой алгоритм шифрования «00012» 128-ЕЕА1 SNOW 3G «00102» 128-ЕЕА2 AES Рассмотрим алгоритмы проверки целостности (ЕIА). Между каждыми объектами назначается 4-разрядный идентификатор с 128-разрядным ключом: «00012» 128-ЕIА1 SNOW 3G «00102» 128-ЕIА2 AES Следует обратить внимание на следующее: - 1) ЕЕА0 определяет нулевой алгоритм шифрования, который подразумевает, что шифрование не активировано, следовательно, обеспечение конфиденциальности не предполагается; - 2) ЕIА0 не определяется, так как проверка целостности является обязательной для AS и NAS (кроме некоторых случаев); - 3) ЕЕА1/ ЕIА1 основаны на SNOW 3G, они идентичны алгоритму шифрования сетей UMTS; - 4) ЕЕА2/ ЕIА2 основаны на стандарте шифрования AES; - 5) выбор ЕЕА и ЕIА осуществляется независимо. 6.6 Распределение ключей. Все ключи EPS имеют длину 256 бит, но ключи шифрования и проверки целостности для AS и NAS используют только 128 наименее значимых бит от полученных ключей. Процедура распределения ключей. Сервер HSS запрашивает центр аутентификации сгенерировать вектор аутентификации AV, если нет доступных векторов в базе данных сервера HSS. HSS посылает в MME ответ, который содержит новый аутентификации AV, содержащий базовый ключ KASME, который делится между системой радиодоступа и системой сигнализации. KASME никогда не передается за пределы EPC. Ключ eNB передается из EPС в eNB, когда мобильный терминал переходит в состояние ECM-CONNECTED. Управляет ключами шифрования на уровне базовых станций протокол RRC. Упрощенная схема распределения ключей показана на рис. 6.3:

Рисунок 6.3 – Упрощенная схема распределения ключей Ключи шифрования для защиты данных, передаваемых в сообщениях сигнализации, для уровня базовых станции eNB и для сети EPC отделены друг от друга, что делает невозможным вычислить ключ ЕРС, зная ключ eNB. Ключи, хранящиеся внутри eNB, никогда не покидают защищённую среду eNB (кроме случаев, когда это осуществляется в соответствии с той или иной спецификаций 3GPP) и шифрование/расшифрованные пользовательских данных происходит только внутри базовых станций eNB. Ключевой материал для получения ключей eNB пересылается между eNB посредством ECM-CONNECTED внутренней мобильности сети E-UTRAN.

7 Обзор и выбор оборудования для построения и эксплуатации сетей LTE Архитектура сети LTE включает сеть радиодоступа E-UTRAN и ядро сети EPC (Evolved Packet Core). В основе сети радиодоступа лежат мультистандартные базовые станции eNodeB, которые представляют собой конвергентные радио- и цифровые модули. Базовые станции выполняются в компактном либо распределенном виде. Базовые станции eNodeB состоят из радиомодуля и управляющего модуля. Радиомодуль – это софтверное радио, то есть устройство, которое способно работать одновременно с несколькими технологиями передачи данных по радиоинтерфейсу. Для компактных базовых станций радиомодуль представляет собой стандартный трансивер TRDU, а для распределенных базовых станций – модуль RRH. Управляющий модуль BBU терминирует трафик от контроллера и управляет радиомодулями. В состав ядра сети EPC входит узел управления мобильностью абонентского терминала – Mobility Management Entity (ММЕ), обслуживающий шлюз – Serving Gateway (S-GW) и шлюз взаимодействия с пакетными сетями – Public Data Network SAE Gateway (P-GW). Ниже рассмотрено представленное в данный момент на рынке оборудование.

Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2026 stydopedia.ru Все материалы защищены законодательством РФ.

|