|

|

Алгоритм выполнения работы12 ЛАБОРАТОРНАЯ РАБОТА №3 Обнаружение и нейтрализация вредоносного программного обеспечения Цель:практическое освоение студентами встроенных средств ОС для нейтрализации вредоносного ПО, а также овладение ими техникой экспериментальных исследований и анализа полученных результатов. Часть № 1 Профилактика проникновения вредоносного программного обеспечения посредством исследования реестра ОС Windows XP

Краткие теоретические сведения Реестр операционной системы Windows- это большая база данных, где хранится информация о конфигурации системы. Этой информацией пользуются как операционная система Windows, так и другие программы. В некоторых случаях восстановить работоспособность системы после сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно, необходимо иметь копию реестра. Основным средством для' просмотра и редактирования записей реестра служит специализированная утилита «Редактор реестра». Файл редактора реестра находится в папке Windows. Называется он regedit.exe.

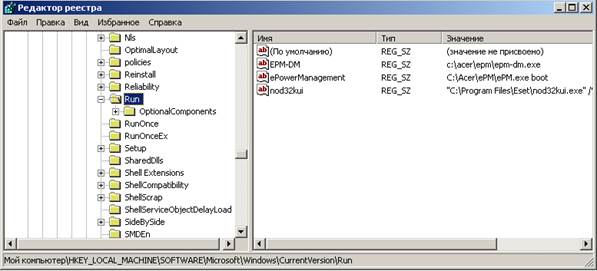

После запуска появится окно редактора реестра. Вы увидите список из 5 разделов (рисунок 1):

HKEY_CLASSES_ROOT. HKEY_CURRENT_USER. HKEY_LOCAL_MACHINE. HKEY_USERS. HKEY_CURRENT_CONFIG.

Работа с разделами реестра аналогична работе с папками в Проводнике. Конечным элементом дерева реестра являются ключи или параметры, делящиеся на три типа (рис. 2):

§ строковые (напр. «C:\Windows»); § двоичные (напр. 10 82 АО 8F); § DWORD - этот тип ключа занимает 4 байта и отображается в шестнадцатеричном и в десятичном виде (например, 0x00000020 (32)).

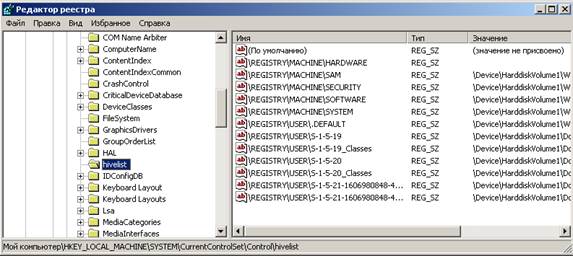

В Windows системная информация разбита на так называемые ульи (hive). Это обусловлено принципиальным отличием концепции безопасности этих операционных систем. Имена файлов ульев и пути к каталогам, в которых они хранятся, расположены в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Contro!\hivelist(рис. 3).

В таблице 1 даны краткие описания ульев реестра и файлов, в которых хранятся параметры безопасности. Таблица 1 Характеристика основных разделов системного Реестра

Задание Проверить потенциальные места записей вредоносного программного обеспечения в системном реестре операционной системы Windows 2000 (ХР). Алгоритм выполнения работы Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователей и системы. 1. Запустите программу regedit.exe. 2. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINEи далее Software\ Microsoft\WindowsNT\CurrentVersion\Winlogon. 3. В правой половине открытого окна программы regedit.exeпоявится список ключей. 4. Найдите ключ Userinit (REG_SZ)и проверьте его содержимое. 5. По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C:\WINDOWS\system32\userinit.exe(рис. 4).

6. Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские программы». 7. В этом случае проанализируйте место расположения программы, обратите внимание на время создания файла и сопоставьте с Вашими действиями в это время. 8.Если время создания файла совпадает со временем Вашей работы в Интернете, то возможно, что в это время Ваш компьютер был заражен «троянским конем». 9.Запишите в протокол путь к ключу реестра, а также его значение 10. Найдите ключ Shell в том же разделе. Значение по умолчанию в нем – explorer.exe 11. Повторите шаги 6-9 для этого ключа

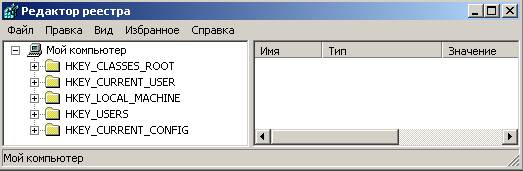

Еще одним потенциальным местом записей на запуск «троянских программ» является раздел автозапуска Run.

Software\Microsoft\Windows\CurrentVersion\Run\... (REG_SZ)(рис. 6).

2. В рассматриваемом примере автоматически запускается резидентный антивирус (nod32kui), а также утилита, относящаяся к программе контроля состояния электропитания и заряда батареи (EPM-DM и ePowerManagement) . 3. Запишите в протокол путь к ключу реестра, а также его значение

СМС-вымогатели и подобные программы зачастую блокируют запуск оболочки explorer.exe. Важно отметить, что при таком изменении (даже после удаления вредоносного ПО) explorer.exe может не запускаться (система пишет «Не найден файл explorer.exe», хотя файл находится на месте. Это связано с тем, что после удаления программы вредоносного ПО в реестре присутствует ссылка на уже удаленный файл, который она пытается запустить вместо explorer.exe. Кроме уже описанных выше способов, это может достигаться следующим образом: В разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options cоздается ключ раздел explorer.exe, а в нем- ключ с именем Debugger. Значением ключа является имя файла вредоносного ПО. 4. Проверьте наличие раздела explorer.exe в указанном разделе 5. Запишите в протокол вывод о том, является ли система зараженной.

Часть 2 Обнаружение открытых портов Вредоносное ПО при проникновении на компьютер может открывать TCP (реже- UDP) порты для организации удаленного управления либо функций прокси-сервера Для получения списка открытых портов запустите командную строку (%SystemRoot%\system32\cmd.exe) В ней выполните команду netstat –an На экран будет выведен список портов, открытых на данном компьютере. Скопируйте список портов в протокол. По каждому порту с номером до 1023 найдите в приложении соответствующий ему сервис и также занесите его название в протокол. Команда netstat –ab выдает название приложения, открывшего порт. Но для корректного отображения нужна права локального администратора. Запустите команду netstat –ab, изучите ее вывод. Скопируйте результаты в протокол. Сделайте вывод о наличии либо отсутствии административных полномочий. Часть 3 Обнаружение изменений в работе DNS После заражения вредоносным ПО зачастую оказываются недоступным популярные интернет сайты. Один из способов реализации такого нарушения- изменение файла hosts. Он находится по пути %systemroot%\system32\drivers\etc\hosts Файл служит для разрешения имен DNS в IP-адреса. По умолчанию, вначале просматривается его содержимое, а потом уже происходит обращение к DNS-серверу. По умолчанию в нем содержится одна активная запись вида 127.0.0.1 localhost Она ставит в соответствие имени Localhost адрес интерфейса-петли 127.0.0.1 Вредоносное ПО добавляет записи вида www.microsoft.com 127.0.0.1 или www.yandex.ru 127.0.0.1 после чего, по очевидным причинам, эти серверы становятся недоступными из любой программы-браузера. Скопируйте в протокол содержимое активных записе й в файле hosts. Сделайте вывод о наличии/отстутвии нарушений в работе DNS.

Часть № 4 Профилактика проникновения вредоносного программного обеспечения посредством исследования организации защиты от макровирусов средствами Microsoft Word (для Office XP)

12 Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2024 stydopedia.ru Все материалы защищены законодательством РФ.

|

1. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINEи далее

1. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINEи далее