|

|

ПЕРЕЧЕНЬ УСЛОВНЫХ ОБОЗНАЧЕНИЙСписок исполнителей.

Руководитель к.т.н. доцент кафедры ИЗИ И. И. Семенова _______________

Студент 4 курса группы КЗИ-109 А. Д. Степанов ОГЛАВЛЕНИЕ

ВВЕДЕНИЕ……………………………………………………………… 5 1 Анализ признакового пространства описания данных политики ИБ и проблемы формализации описания………..……………………… 7 2 Анализ структурных элементов предприятий по всем подсистемам и отображение их в признаковое пространство данных политики ИБ……………………………………………………….. 19 ЗАКЛЮЧЕНИЕ СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ………………………… 23 ПЕРЕЧЕНЬ УСЛОВНЫХ ОБОЗНАЧЕНИЙ

ИБ – информационная безопасность; БД – база данных; СУБД – система управления базами данных; ИС – информационные системы; ИР – информационные ресурсы; ВВЕДЕНИЕ Как правило, руководители предприятий рассматривают проблему защиты конфиденциальной информации преимущественно с технической точки зрения. При этом решение проблемы связывается с приобретением и настройкой соответствующих аппаратно-программных средств защиты информации. Однако для эффективной организации режима информационной безопасности компании этого недостаточно. Для того чтобы обеспечить информационную безопасность компании, необходима разработка индивидуальных политик информационной безопасности, которые будут соответствовать только конкретной организации. Политика информационной безопасности (ИБ) разрабатывается на основе требований действующих в Российской Федерации законодательных и нормативных документов, регламентирующих вопросы защиты информации Организации, с учетом современного состояния, целей, задач и правовых основ создания, эксплуатации и функционирования информационной системы. Положения и требования Политики распространяются на все предприятия и учреждения Организации, основных разработчиков и исполнителей, которые участвуют в разработке, создании, развертывании, вводе в эксплуатацию информационной системы, в части их касающейся. Политика информационной безопасности – безусловно, важный элемент обеспечения информационно безопасности компании. Отсутствие до последнего времени специализированных стандартов и методических рекомендаций по составу и структуре документов, составляющих политику информационной безопасности (ИБ), создают огромные сложности на пути формирования политики ИБ. При формирование политик ИБ необходимо анализировать, большое количество информации, и одним из основополагающих, является анализ признакового пространства описания данных политики ИБ и проблем формализации описания. Для формирования любой политики также необходимо учитывать весь перечень элементов предприятия по всем подсистемам и нахождения отображения их в признаковом пространстве данных политик информационной безопасности. На основание данных, полученных в ходе анализа, произведем сравнение составляющих элементов политик ИБ, а так же попытаемся обнародовать общую схему предприятий.

1 Анализ признакового пространства описания данных политики ИБ ипроблемы формализации описания Для проведения анализа были рассмотрены политики информационной безопасности организации А и Б. (полное содержание находится в эл. приложение A и эл. приложение Б) Объём рассматриваемых политик (шрифт TimesNewRoman, 12pc, интервал 1.0):

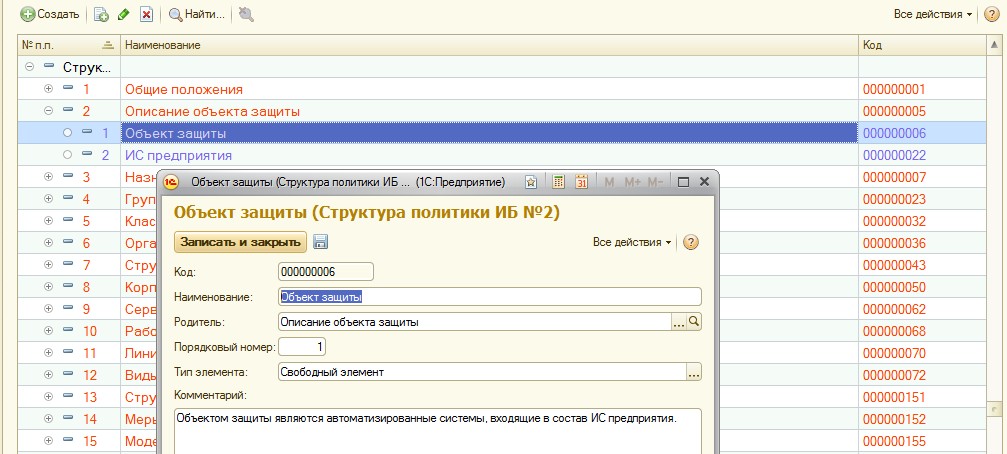

В ходе анализа двух различных политик ИБ (далее [A] и [Б]), получена сложная иерархическую структуру, которая в свою очередь была реализована средствами специально разработанной конфигурации “1С Предприятие”

Структура политики ИБ “А”

Структура политики ИБ “Б”

На основе анализа можно сказать следующее:

В основе обеих политик имеется ряд отличительных факторов, который объяснятся тем, что при их разработке учитывается перечень особенностей, который присущ конкретно данной организации. Вследствие при создании необходимо учитывать и соблюдать перечень необходимых факторов, обязательств, нужд, требований.

Перечень объектов защиты: В политике А (рис. 1):

Рисунок. 1 – Объект защиты В политике Б (рис. 2):

Рисунок. 2 – Объект защиты

Согласно материалам обоих документов, объектом защиты являются автоматизированные системы. Дается определение ИС. Информационная система предприятия представляет собой совокупность территориально разнесенных объектов, информационный обмен между которыми осуществляется посредством использования открытых каналов связи, предоставленных сторонними операторами электросвязи. Виды информационных ресурсов, хранимых и обрабатываемых в системе: В политике А (рис. 3):

Рисунок. 3 – Виды ИР В политике Б (рис. 4):

Рисунок. 4 – Виды ИР В политиках [А] и [Б] обрабатываются различные виды открытой и служебной конфиденциальной информации. Отличительной чертой являются требования по защите. В политике [А] защита обязательная для всех видов обрабатываемой информации, охрана открытых регламентных ресурсов по усмотрению руководства компании. В политике [Б] обязательная защита необходима лишь служебным и персональным данным, в отношение коммерческой информации, защита рекомендуется, но не обязательна. Разрешительно ролевая система доступа к информации: В политике А (рис. 5):

Рисунок. 5 –Система доступа В политике Б (рис.6):

Рисунок. 6 –Система доступа Реализация данного аспекта в политиках [А] и [Б] являются различными, вероятно, что отличия возникают от различного перечня пользователей информационных ресурсов. Каждой из организации присущи свои, индивидуальные уровни доступа к защищаемой информации, необходимые для надлежащего функционирования конкретной информационной системы.

Ресурсы, выделяемые для защиты: В политике А (рис.7): Рисунок. 7 –Выделяемые ресурсы В политике Б (рис.8): Рисунок. 8 –Выделяемые ресурсы

Данный пункт является безусловно отличительной чертой рассматриваемых структур. Количество необходимо ресурсов, индивидуально и зависит от многих факторов организации. Например организации [А] требуется защита определенного типа информации, а организации [Б] не требуется, поэтому для второй организации является нецелесообразно выделять ресурсы на защиту данной информации, с которой они не работают. Источники угроз ИБ: В политике А (рис. 9):

Рисунок 9 – Источники угроз ИБ В политике Б (рис.10):

Рисунок 10 – Источники угроз ИБ При анализе источников и угроз информационной безопасности на объектах информатизации прослеживается определенный перечень угроз, который находит отражения в обеих политиках, отличием является лишь разница интерпретации и трактования угроз. В политике [А] и [Б] данные перечень отражен очень подробно и с чётким перечнем внешних и внутренних угроз и по содержательной составляющей очень близки к друг другу. Меры обеспечения информационной безопасности: В политике А (рис.11):

Рисунок 11 – Меры обеспечения ИБ В политике Б (рис.12):

Рисунок 12 – Меры обеспечения ИБ В обеих политиках в основе лежат очень похожие между собой меры, но существуют и различия, которые необходимы для реализации профильных и специализированных факторов организации на организационном, программно-технического уровне. Приоритеты обеспечения информационной безопасности: В политиках А и Б (рис.13):

Рисунок 13 – Приоритеты обеспечения ИБ В анализируемых политиках [А] и [Б] С точки зрения требований к обеспечению информационной безопасности, обрабатываемой информации (открытая информация, конфиденциальная (служебная) информация), определены следующие приоритеты в обеспечении ИБ: 1) Целостность; 2) Доступность; С точки зрения требований по конфиденциальной (служебной) информацией, содержащей сведения ограниченного распространения: 1) Целостность; 2) Конфиденциальность; 3) Доступность. Как видно из приведённого перечня приоритеты обеспечения ИБ в отношении обрабатываемой информации, схожи в обеих политиках и отличительных фактов не обнаружено.

Ответственность сотрудников предприятия, за нарушение безопасности: В политике А (рис.14):

Рисунок 14 – Ответственность сотрудников В политике Б (рис.15):

Рисунок 15 – Ответственность сотрудников

На основании рассмотрения политик, можно сделать вывод, что ответственность за нарушения регламентируется на основании ст. 192 Трудового кодекса РФ и законодательства РФ. Соответственно ответственность сотрудников в общем случае не будет отличаться, за исключением наказания вынесенным руководством организации.

В целом при рассмотрение политик ИБ, прослеживается общая структура построения, в которой находят отражения схожие элементы политик, с незначительными различающимися признаками, которые возникают из-за индивидуальности каждой организации, для которой реализуется политика ИБ.

Вывод, по суммарным показателям:

На основание проведенного анализа, построим общую структуру политик информационной безопасности: 1. Общие положения. 2. Описание объекта защиты. 3. Основные сведения об информационной системе.

Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2024 stydopedia.ru Все материалы защищены законодательством РФ.

|