|

|

Состояние информационной безопасности объекта и основные задачи по ее обеспечению.Вопрос №1. Виды угроз информационной безопасности объекта.

Понятие «обеспечение информационной безопасности» включает объекты информационной безопасности, угрозы объектам информационной безопасности и деятельность по защите этих объектов, основанную на совокупности сил, средств, способов и методов обеспечения информационной безопасности. Главными целями деятельности по обеспечению информационной безопасности, являются ликвидация угроз объектам информационной безопасности и минимизация возможного ущерба, который может быть нанесен вследствие реализации данных угроз. Основные направления деятельности по обеспечению информационной безопасности на предприятии, используемые для осуществления этой деятельности силы, средства, способы и методы подробно рассмотрены в последующих главах учебника. В настоящей статье изложены сущность и основные виды угроз информационной безопасности. К наиболее важным свойствам угрозы относятся избирательность, предсказуемость и вредоносность. Избирательность характеризует нацеленность угрозы на нанесение вреда тем или иным конкретным свойствам объекта безопасности. Предсказуемость характеризует наличие признаков возникновения угрозы, позволяющих заранее прогнозировать возможность появления угрозы и определять конкретные объекты безопасности, на которые она будет направлена. Вредоносность характеризует возможность нанесения вреда различной тяжести объекту безопасности. Вред, как правило, может быть оценен стоимостью затрат на ликвидацию последствий проявления угрозы либо на предотвращение ее появления. Угрозы информационной безопасности могут быть классифицировать по различным признакам: · По аспекту информационной безопасности, на который направлены угрозы: · Угрозы конфиденциальности (неправомерный доступ к информации). · Угрозы целостности (неправомочное изменение данных). · Угрозы доступности (осуществление действий, делающих невозможным или затрудняющих доступ к ресурсам информационной системы). · По степени преднамеренности действий: · Случайные (неумышленные действия, например, сбои в работе систем, стихийные бедствия). · Преднамеренные (умышленные действия, например, шпионаж и диверсии). · По расположению источника угроз: · Внутренние (источники угроз располагаются внутри системы). · Внешние (источники угроз находятся вне системы). · По размерам наносимого ущерба: · Общие (нанесение ущерба объекту безопасности в целом, причинение значительного ущерба). · Локальные (причинение вреда отдельным частям объекта безопасности). · Частные (причинение вреда отдельным свойствам элементов объекта безопасности). · По степени воздействия на информационную систему: · Пассивные (структура и содержание системы не изменяются). · Активные (структура и содержание системы подвергается изменениям).

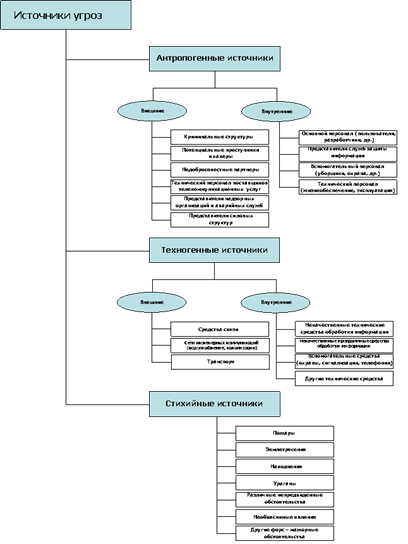

Вопрос №2. Источники угроз информационной безопасности объекта. Источники угроз – это потенциальные антропогенные, техногенные и стихийные угрозы безопасности. Под угрозой (в целом) понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим – либо интересам. Под угрозой интересам субъектов информационных отношений понимают потенциально возможное событие, процесс или явление которое посредством воздействия на информацию или другие компоненты ИС может прямо или косвенно привести к нанесению ущерба интересам данных субъектов. Уязвимость – это присущие объекту ИС причины, приводящие к нарушению безопасности информации на конкретном объекте и обусловленные недостатками процесса функционирования объекта ИС, свойствами архитектуры ИС, протоколами обмена и интерфейсами, применяемым программным обеспечением и аппаратной платформы, условиями эксплуатации, невнимательностью сотрудников. Последствия – это возможные действия реализации угрозы при взаимодействии источника угрозы через имеющиеся уязвимости. Внутренние угрозы: · неквалифицированная внутренняя политика компании по организации информационных технологий и управлению безопасностью; · отсутствие соответствующей квалификации персонала по обеспечению деятельности и управлению объектом защиты; · преднамеренные и непреднамеренные действия персонала по нарушению безопасности; · предательство персонала; · техногенные аварии и разрушения, пожары. Внешние угрозы: · негативные воздействия недобросовестных конкурентов и государственных структур; · преднамеренные и непреднамеренные действия заинтересованных структур и физических лиц (сбор информации, шантаж, угрозы физического воздействия и др.); · утечка конфиденциальной информации на носителях информации и по каналам связи; · несанкционированное проникновение на объект защиты; · несанкционированный доступ к носителям информации и каналам связи с целью хищения, искажения, уничтожения, блокирования информации; · стихийные бедствия и другие форс-мажорные обстоятельства; · преднамеренные и непреднамеренные действия поставщиков услуг по обеспечению безопасности и поставщиков технических и программных продуктов.

Вопрос №3. Состояние информационной безопасности объекта и основные задачи по ее обеспечению. Безопасность- некоторое состояние объекта, которое можно определить, выделив соответствующие качественные характеристики. Такие качественные показатели, например, обозначены в определении «безопасность информации» СТР-К, как «состояние защищенности информации, характеризуемое способностью персонала, технических средств и информационных технологий обеспечивать конфиденциальность (т.е. сохранение в тайне от субъектов, не имеющих полномочий на ознакомление с ней), целостность и доступность информации при ее обработке техническими средствами» Система — единство закономерно расположенных и находящихся во взаимной связи частей. Будем использовать следующую классификацию систем: 1) класс А — системы с неизменным внутренним состоянием; 2) класс В — системы с изменяющимся внутренним состоянием. В свою очередь в классе В можно выделить следующие подклассы: подкласс 1 — системы с неизменным алгоритмом обработки, но с изменяющимися данными (базы данных, отдельные массивы и т.п.), которые используются в процессе обработки входной информации; подкласс 2 — системы с адаптивным алгоритмом обработки, т.е. алгоритм настраивается на условия применения; настройка осуществляется путем либо изменения управляющих коэффициентов, либо автоматического выбора алгоритма из множества равносильных алгоритмов; подкласс 3 — системы с самомодифицирующейся целью и соответственно с полностью самомодифицирующимся алгоритмом, выходящим за пределы множества равносильных алгоритмов. Системы класса B иначе можно назвать информационными системами, т.е. системами, «осуществляющими: получение входных данных; обработку этих данных и/или изменение собственного внутреннего состояния (внутренних связей/ отношений); выдачу результата либо изменение своего внешнего состояния (внешних связей/отношений)» [8]. Все перечисленные действия обозначим как информационные процессы. Говоря об активных системах, мы неявно подразумеваем именно информационные системы класса B.3 как активных субъектов. Такие системы можно рассматривать как субъекты и одновременно как объекты информационной безопасности. Субъекты могут определять состояние безопасности (защищенности) как способность адекватно реализовать свою целевую функцию, но при этом целевая функция не должна рассматриваться как элемент функциональной декомпозиции в составе более общей системы, иначе такой субъект является подчиненным и его состояние можно рассматривать только как удовлетворяющее состоянию безопасности более общей системы. Неподчиненные системы класса B.3 будем называтьсвободными информационными системами, т.е. такие системы, функциональные характеристики которых нельзя представить в виде функциональной декомпозиции других систем. Конфликт по какому-либо объекту можно рассматривать только в ракурсе свободных информационных систем. Поясним все вышесказанное, взяв в качестве примера коммерческую организацию. Целевой функцией организации является получение прибыли, которая определяется руководством (свободной информационной системой B.3) и задает состояние безопасности всей организации как способность получить максимальную прибыль. Это состояние в частности определяет информационную безопасность организации в соответствии с которым вырабатываются диспозиции поведения подчиненных субъектов B.3. В соответствии с состоянием систем B.3 формируются требования к системам B.2 — традиционным и автоматизированным системам обработки информации и т.д. до систем класса A — инженерных конструкций, подсистем доступа на объект и пр. Т.е. требования безопасности формируются как последовательная функциональная декомпозиция со спуском от систем B.3 к системам класса A (рис 1.а).

Теперь представим себе ситуацию, что один из сотрудников имеет свои интересы к объектам организации, например, он хочет продать какую-то коммерческую информацию другой фирме. Тогда его функциональные характеристики в организации уже нельзя рассмотреть как функциональную декомпозицию организации в целом. В результате он становится свободной информационной системой, которая имеет на множестве всех состояний систем A-B.2 свои интересы отличные от проекта руководства (рис 2.б). Такое отношение между двумя свободными информационными системами будем рассматривать как конфликт. Здесь нас будут интересовать только информационная составляющая конфликтов. Таким образом, субъектом информационной безопасности является свободная информационная система класса B.3; объектоминформационной безопасности — информационные процессы систем класса B.1-B.3. Перечень задач, подлежащих решению для обеспечения ИБП, можно определить следующим образом: · защита законных прав и интересов предприятия юридическими, инновационными и иными методами; · мониторинг состояния обстановки (внешнего окружения предприятия) на основе справочных, статистических и иных материалов, а также изучение партнеров и конкурентов предприятия; · идентификация потенциальных угроз ИБП и выработка превентивных мер по предупреждению информационных и иных рисков; · защита информации ограниченного доступа, а также информации, составляющей коммерческую, служебную, профессиональную и другие виды тайны; · охрана материальных носителей, содержащих защищаемую информацию, а также технических средств ее обработки и хранения; · профилактика и пресечение возможной противоправной деятельности персонала предприятия в ущерб ИБП; · подготовка и проведение акций, улучшающих имидж и повышающих деловую репутацию предприятия в глазах партнеров, органов государственной власти и местного самоуправления. В зависимости от внешней обстановки и факторов, определяемых спецификой деятельности предприятия, указанный перечень задач может быть расширен или сужен.

Вопрос № 4.

Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2024 stydopedia.ru Все материалы защищены законодательством РФ.

|