|

|

Защита периметра информационной системы12 Отчёт по предмету: «Безопасность и управление доступом в информационных системах» Выполнил студент группы 4-1 АСОИ Лебедев Владимир Кострома 2011-2012 уч. гг. Практическая работа № 1 Тема: Восстановление зараженных файлов. Ø Заражённый файл virus.doc сохраняем как virus.rtf

Ø Поиском с учётом скрытых системных файлов ищем NORMAL.DOT и удаляем

Ø Открываем virus.rtf и пересохраняем его в virus.doc

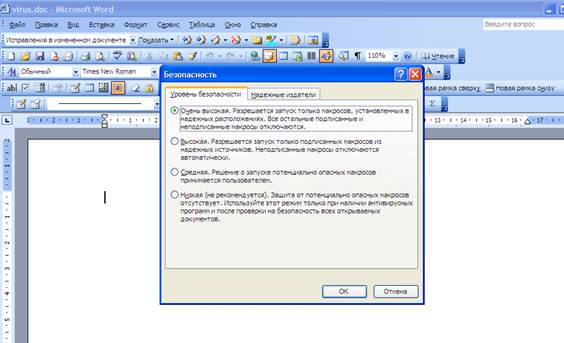

Ø Далее нажимаем Сервис – Макрос – Безопасность

Ø В открывшемся меню выбираем «Очень высокая»

Ø Сравниваем размеры файла virus.rtf и virus.doc. Видим разницу в размере.

Практическая работа № 2. Тема: Профилактика проникновения «троянских программ». Ø Открываем редактор реестра

Ø Выбираем ветвь HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Ø Ищем ключ Userinit(REG_SZ) проверяем его содержимое. По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C:\WINDOWS\system32\userinit.exe. Ø Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские программы». Ø Если обнаружена какая либо ссылка то ее необходимо удалить. Далее перейти в папку с подозрительным файлом и удалить его. Ø Перезагрузить ОС и снова проверить данный ключ, если ничего не изменилось, то предполагаемый «Троянский конь» удален из системы. Ø Также можно проверить наличие «троянский коней» в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run Ø Если есть записи вызывающие подозрения объекты их необходимо удалить. Ø Перезагрузить ОС и перепроверить, если ничего не изменилось то всё нормально. Практическая работа № 3 Тема: Настройка параметров аутентификации Windows 2000 (XP). Ø Пуск – Панель управления – Администрирование –Локальная политика безопасности – Политика паролей Ø Изменяем параметр Требовать неповторяемости паролей с 0 на 1

Ø Пуск – Панель управления – Администрирование –Локальная политика безопасности – Политика учетных записей Ø Изменим например параметр Пороговое значение блокировки с 5 на 10

Ø При вводе достаточно простого пароля система выдала нам следующее сообщение

Ø Вводим сложный пароль, сохраняем

Ø Смотрим что учетная запись защищена.

Практическая работа № 4 Тема: Шифрующая файловая система EFS и управление сертификатами в Windows 2000 (XP). Ø Создаем файл шифр.doc Ø Нажимаем Свойства – Дополнительно, устанавливаем галочку «Шифровать содержимое для защиты данных»

Ø Шифруем только сам файл

Ø Чтобы снять шифрование достаточно снять галочку «Шифровать содержимое для защиты данных» Ø Для создания резервной копии сертификата Выполнить – mmc Ø Добавляем оснастку – сертификаты, переключатель на «учётной записи этого компьютера», переключатель «локальным компьютером»

Ø Появился элемент Сертификаты (локальный компьютер)

Ø Сохраняем оснастку с именем Сертификаты

Ø Пуск – Все программы – Администрирование – Сертификаты, видим созданную оснастку

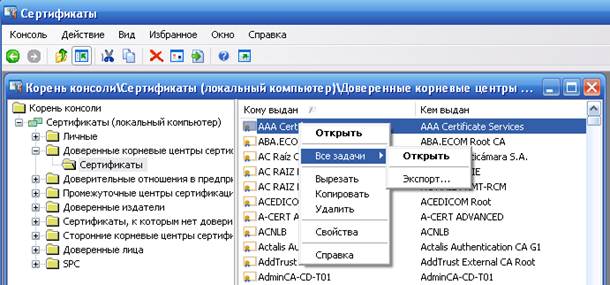

Ø Слева открываем папку Доверенные корневые сертификаты, затем справа папку сертификаты, видим список сертификатов

Ø Делаем экспорт сертификатов

Ø Далее увидим мастер экспорта сертификатов

Ø Нажимаем далее, выбираем пункт «Да, экспортировать закрытый ключ», далее выбираем пункт «Файл обмена личной информацией (.PFX)», далее устанавливаем пароль 11, указываем путь сохранения сертификата например такой С:\Сертификат\Сертификат.pfx Ø Завершаем работу мастера экспорта

Ø В результате мы получаем файл который можно скопировать на съемный носитель и перенести на другой компьютер

Ø Пуск – Все программы – Администрирование – Сертификаты. Ø На пустом месте ПКМ – все задачи – импорт

Ø Импортируем сертификат следуя указаниям мастера

Ø Смотрим сообщении об успешном импорте

Практическая работа № 5 Тема: Назначение прав пользователей при произвольном управлении доступом в Windows 2000 (XP). Ø Создаем новую учётную запись

Ø Создаём группу студенты

Ø Делаем временную блокировку пользователя.

Практическая работа № 6 Тема: Настройка параметров регистрации и аудита в Windows 2000 (XP). Ø Пуск – Администрирование – Локальная политика безопасности – политика аудита

Ø Создаём папку – ПКМ по ней – Свойства – Вкладка безопасность – Дополнительно – Вкладка действующие разрешения

Ø Выбираем пользователя или группу пользователей и устанавливаем или снимаем разрешения Ø Пуск – Администрирование – Просмотр событий Ø Слева выбираем какой либо пункт например Приложение Ø Справа появится список сообщений двойной щелчок ЛКМ увидим свойства.

Ø Таким образом журнал событий позволяет проанализировать действия пользователей и процессов. Практическая работа № 7 Тема: Управление шаблонами безопасности в Windows 2000 (XP). Ø Пуск – Выполнить – mmc Ø Добавить оснастку «Шаблоны безопасности»

Ø Пуск – Администрирование – Шаблоны безопасности – Наш сохранённый шаблон Ø Выбираем шаблон безопасности например compatws

Ø Далее в нём можем устанавливать все свои требования Ø Для сохранения отдельного шаблона ПКМ – Сохранить как… – пишем имя и нажимаем сохранить

Практическая работа № 8 Тема: Настройка и использование межсетевого экрана в Windows 2000 (XP). Ø Пуск – Панель управления – Сетевые подключения – ПКМ по локально сети или высокоскоростному подключению к Интернету – Ставим радиокнопку на «Включить брандмауэр»

Ø В закладке Дополнительно выбираем «Службы», отмечаем все службы

Ø Затем нажимаем «Параметры» журнала и выставляем там галочки в пунктах «Записывать пропущенные пакеты» и «Записывать успешные подключения»

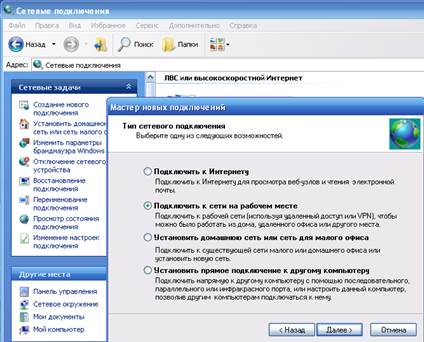

Практическая работа № 9 Тема: Создание VPN-подключения средствами Windows 2000 (XP). Ø Пуск – Панель управления – Сетевые подключения – Создание нового сетевого подключения – Подключить к сети на рабочем столе – Подключение к виртуальной частной сети

Ø Вводим указанный ip-адрес 122.122.122.122

Ø Видим созданное нами VPN-соединение

Практическая работа № 10 Тема: Описание построения системы информационной безопасности предприятия. Источник: http://www.microtest.ru/hardware/information_security/ Обеспечение безопасности магазина «High Tech Future». Данная сеть магазинов специализируется на продаже различных технических новинок, которые зарекомендовали себя по пришествию небольшого количества времени. Так же данная сеть магазинов продает комплектующие, есть возможность заказа с последующей доставкой в регионы. Задача: Обеспечение безопасности корпоративной информации. Защита сотрудников и клиентов компании от основных, наиболее острых проблем информационной безопасности, таких как: Ø Защита периметра информационной системы Ø Защищенный удаленный доступ к информационным ресурсам Ø Защищенный доступ в Интернет Ø Защищенный информационный портал Ø Автоматизированные системы в защищенном исполнении Ø Защита от действий инсайдера Ø Защита персональных данных Ø Защита от вредоносного мобильного кода Ø Фильтрация контента Ø Высокопроизводительные системы защиты каналов (VPN) Ø Системы анализа защищенности информационных ресурсов Ø Инфраструктура управления открытыми ключами (PKI) и Удостоверяющие центры Сотрудники: Администрация: Генеральный директор (1 чел.) В. Я. Дорожкин Отдел оптовых продаж: Ст. менеджер оптовой торговли (1 чел.) П. Н. Михалева Служба безопасности: Начальник сл. безопасности (1 чел.) О. П. Кузнецова Охранник (3 чел.) В. Е. Жукова, С. О. Нестеров, С. Л. Батманов Оптовый склад: Зав. складом (1 чел.) Р. Т. Панкратов Грузчик (4 чел.) В. Е. Мышкин, Р. Г. Галанин, Е. Е. Дерябин, М. З. Михалин Бухгалтерия: Гл. бухгалтер (1 чел.) К. З. Кандаурова Зам. гл. бухгалтера (1 чел.) Ф. Ф. Новодерёжкина Отдел кадров: Начальник отдела кадров (1 чел.) А. Ф. Недосекина Транспортный отдел: Начальник транспортного отдела (1 чел.) К. К. Душкина Водитель (3 чел.) П. С. Десятова, Ф. А. Галамова, Е. К. Дёмина Технический отдел: Программист (2 чел.) Р. Е. Лядов, В. П. Кадышев Хозяйственная служба: Специалисты по ремонту (1 чел.) К. К. Елпидин Уборщики помещений (4 чел.) М. Б. Мушкетов, М. Н. Авдеева, Р. А. Ипутатов, Г. Н. Бабушкин Отдел маркетинга и рекламы: Менеджер отдела маркетинга и рекламы (1 чел.) И. К. Божкова

Защита периметра информационной системы Базовые элементы защиты периметра - это межсетевые экраны (и VPN-серверы), системы обнаружения и предотвращения сетевых атак и системы мониторинга ИБ. Однако, как показывает практика, этих систем зачастую недостаточно для эффективной защиты от современных угроз они обеспечивают необходимый, но не достаточный уровень защищенности информационной системы. Существует ряд угроз и их становится все больше и больше, от которых указанные средства защиты малоэффективны. К таким угрозам относятся: · проникновение червей, вирусов и другого вредоносного кода через электронную почту, web-сёрфинг и т.п. Как правило, данная зараза не определяется ни межсетевыми экранами, работающими на третьем уровне модели OSI, ни системами обнаружения сетевых атак. Ведь никакой атаки, например, в момент передачи файла, не производится; · заражение пользовательских компьютеров, работающих через криптотуннель (например, внутри SSL-соединения с зараженным web-сервером или IPSec-соединения с зараженной сетью); · атаки, использующие неизвестные уязвимости некоторых приложений. По этим, и ряду других причин, для полноценной защиты корпоративной информационной системы недостаточно лишь межсетевых экранов (и систем обнаружения атак). В зависимости от особенностей конкретной защищаемой системы и требованиям к уровню защищенности, рекомендуется использовать и другие системы и методы защиты. Очень важно организовать эффективную защиту на уровне хостов (серверов и рабочих станций сети), контроль контента на периметре сети, контроль за утечкой конфиденциальной информации, и принять некоторые другие меры. Защита периметра должна обеспечивать безопасность от следующих угроз: · Сетевые атаки, направленные на недоступность информационных ресурсов (к примеру, Web-серверов, сервисов электронной почты и т.д.) - атаки класса DoS и DDoS; · Компрометация информационных ресурсов и эскалация привилегий - как со стороны инсайдеров, так и внешних злоумышленников, как с целью использования ваших ресурсов, так и с целью нанесения ущерба; · Действия вредоносного программного кода (вирусы, сетевые черви, трояны, программы-шпионы и т.д.); · Утечка конфиденциальной информации и похищение данных - как через сеть (e-mail, FTP, web и пр), так и через внешние носители. · Различные сетевые атаки на приложения.

Решение:

· Решения по организации межсетевого экранирования и организации VPN: o Cisco ASA/PIX, FWSM и IOS; o Check Point VPN-1 / UTM-1; o Juniper Netscreen / SSG / ISG; Семейство Juniper Netscreen, Juniper SSG и Juniper ISG объединяет функции VPN маршрутизатора, межсетевого экрана, антиспамовой системы, которая позволяет как подключаться к внешним базам, так и создавать собственную базу подозрительных доменов, URL-фильтра, менеджера полосы пропускания, антивирусного сканнера. Причем совмещение всех этих функций в линейке продуктов Juniper не влияет на производительность системы, что достигается благодаря использованию в средствах защиты Juniper специализированных микросхем и ASIC и высокоскоростных универсальных процессоров. o Информзащита - "Континент"; o S-Terra VPN Gate; o Aladdin eSafe; o Panda Security; · Системы обнаружения и предотвращения вторжения o Cisco IPS 4240 Series Sensors; o Полнофункциональные модули Cisco IPS для модульных коммутаторов Cisco 6500/7600, мультисервисных маршрутизаторов Cisco ISR, и универсальных устройств безопасности Cisco ASA; o Check Point IPS-1 и InterSpect; o Juniper IDP;

Juniper IDP обеспечивает блокировку атак до того, как они могут нанести вред системе, что позволяет выстроить легкую в обслуживании защиту. Juniper IDP защищает сеть от попадания шпионского программного обеспечения, троянов, червей, клавиатурных шпионов и других программ, которые могут нанести вред безопасности сети. Благодаря высокой производительности Juniper IDP оптимально подходит для крупных предприятий и провайдеров. Купить Juniper, цена которого не существенна по сравнению с безопасностью сети, вы можете в компании Микротест. o IBM ISS Proventia; o функционал, встроенный в комплексы защиты периметра Cisco ASA / IOS, CheckPoint VPN-1 / UTM-1, Juniper Netscreen/SSG/ISG, Aladdin eSafe, Panda Security; · Средства мониторинга и анализа информационной безопасности: o Cisco MARS o Check Point Eventia o IBM ISS SiteProtector · Средства анализа защищенности o Сканер уязвимостей X-Spider o IBM Internet Scanner и Proventia Network Enterprise Scanner

12 Не нашли, что искали? Воспользуйтесь поиском по сайту: ©2015 - 2024 stydopedia.ru Все материалы защищены законодательством РФ.

|